Petya勒索病毒全球爆发,企业和个人如何防御?(含疫苗接种方法)

与Wannacry勒索病毒技术部分同源(基于NSA的永恒之蓝漏洞)的Petya勒索病毒变种(PetyaWrap,又称Petrwrap)本周二在全球爆发,英国(WPP)、乌克兰、波兰、意大利、丹麦(Maersk)、俄罗斯(Rosnoft)美国(Merck)多家大型企业报告遭受病毒袭击,其中重灾区乌克兰的政府、国有银行、交通、能源(包括切尔诺贝利核电站核辐射监测设备)等关键基础设施和部门遭受袭击,甚至乌克兰总理的电脑都遭受攻击。

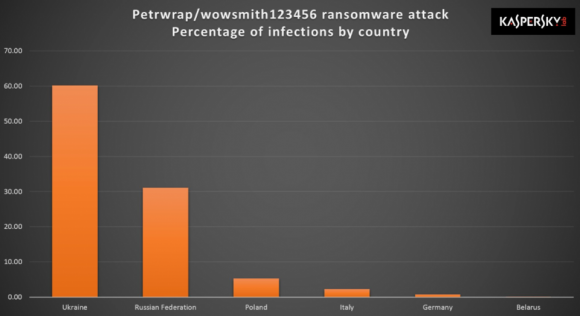

Petya变种Petrwrap感染国家分布:乌克兰和俄罗斯是重灾区 数据来源:卡巴斯基

根据最早发现并分析Petya勒索病毒的卡巴斯基和Avast等安全公司的判断,PetyaWrap勒索病毒在初始阶段的规模和速度都超过了此前震惊全球的Wannacry勒索病毒,但是两者的运作方式和传播机制有很大区别。

PetyaWrap勒索病毒也会扫描内网并通过SMB协议漏洞传播,但与Wannacry不同,根据比利时网络应急团队CERT.be的报告,PetyaWrap勒索病毒还利用了FireEye公司四月份公布的另外一个Windows漏洞(编者按:永恒之蓝的姐妹漏洞:永恒浪漫EternalRomance),攻击者还可以利用PSExec等命令行工具恶意文件在受害者电脑上运行命令,这也使得PetyaWrap勒索病毒能够感染此前已经修补永恒之蓝和永恒浪漫两个漏洞的计算机。

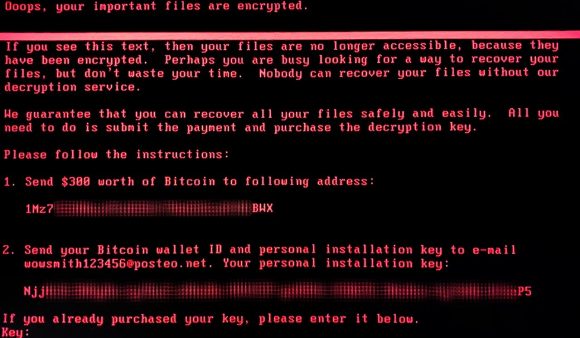

一旦得手,PetyaWrap病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,以磁盘检查的名义对负责文件寻址的MFT主文件表执行加密操作(并非加密文件本身),加密完成后提示用户支付价值300美元的比特币,界面如上图所示(编者按:又一次比特币暴跌后的救市行动?)

特别需要注意的是,在传播方式上,除了借助“永恒之蓝”漏洞,Petya的传播还可以借助企业信息安全最薄弱的环节——电子邮件。

由于电子邮件攻击属于“半自动”传播,因此防范Petya勒索病毒的工作重点就落在了钓鱼邮件攻击的防御(以及修补“另外一个Windows漏洞”)上,以下IT经理网将简单有效的防御措施总结如下:

1.限制管理员权限。Petya勒索病毒的运行需要管理员权限,企业网管可以通过严格审查限制管理员权限的方式减少攻击面,个人用户可以考虑使用非管理员权限的普通账号登陆进行日常操作。

2.关闭系统崩溃重启。Petya勒索病毒的“发病”需要系统重启,因此想办法避免系统重启也能有效防御Petya并争取漏洞修补或者文件抢救时间。大多数Windows系统都被设置为崩溃自动重启,用户可以在系统中手关闭此设置。只要系统不重新启动引导,病毒就没有机会加密MFT主文件分区表,用户就有机会备份磁盘中的文件(微软官方教程)。

3.立刻安装微软针对SMB漏洞的MS17-010补丁。与防范Wannacry病毒一样禁用SMBv1。但是未经确实的报告显示,即使是更新补丁和杀毒软件的Windows 10(对Wannacry免疫),也会被Petya勒索病毒感染,因此仅仅更新补丁和杀毒软件并不能高枕无忧。

4.立刻警告并培训终端用户加强对钓鱼邮件附件的防范。不要点击未知链接和附件。这一条也许是最重要的。

5.立即更新杀毒软件。目前主流杀毒软件都已经发布了针对Petya的病毒样本更新。

6.备份重要数据。重要文件进行本地磁盘冷存储备份,以及云存储备份。

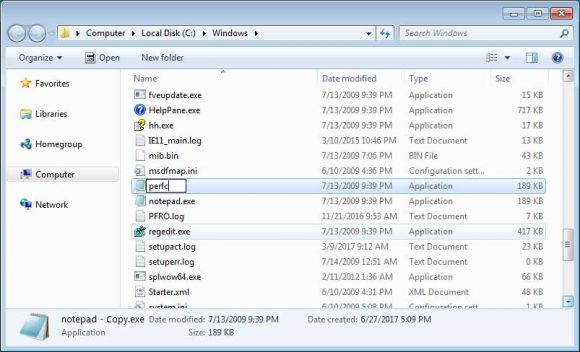

7.接种Petya勒索病毒疫苗。目前安全专家发现Petya/NotPetya/Petna等勒索病毒在运行时会扫描硬盘中的一个名为Perfc的文件,如果该文件存在,则攻击终止。因此如果用户自己手工在对应目录(C:\windows)下添加同名文件,就可实现对上述勒索病毒的免疫。这个文件也被称为疫苗。添加方法也非常简单:

首先在windows文件夹选项中打开“显示隐藏文件和后缀名”,然后在C:\windows目录下找到notepad.exe这个文件(其他文件也可以的,以下流程相同),拷贝复制到同目录重命名为perfc(无后缀名),并在文件属性中将其设置为“只读”,至此大功告成。就这么简单,对于熟悉windows操作的用户来说,整个疫苗接种只需要一两分钟。用户还可以重复两次上述流程,生成perfc.dat和perfc.dll两个文件,据说可以增加保险系数。

“疫苗接种法”有两点注意事项:1.这种方法需要每台电脑逐一操作,企业网管或安全部门可以制作一个批处理文件来提高接种效率。2.此种方法未必能够防范发酵中的其他勒索病毒变种,因此前述其他防范措施依然不可省略。

7.中招也不要支付赎金。Petyawrap的赎金接收邮箱已经关闭(根据Petya赎金实时统计目前只收到3.6比特币),而且也没有C&C命令控制服务器,这意味着Petyawrap受害者已经没有办法支付赎金解密文件。有业界人士认为这种不要赎金直接“撕票”的做法背后另有企图。

关于Petya(Petyawrap)勒索病毒的最新情况,请关注这个直播博客。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: