2012全球十大网络安全话题回顾

即将过去的2012年可谓是网络安全的灾年,从银行到医院,从中情局局长到普通白领,没有企业和个人能够确保自己的信息和隐私安全。DDoS、社会化钓鱼、APT、Android恶意软件正在成为网络犯罪集团乃至各国政府的最爱,信息安全的旧账未了,新威胁又不断涌现。以下是IT经理网精选出的有代表性的2012年十大网络安全话题:

10.1200万苹果设备ID泄露

今年9月,著名黑客组织“匿名者”(Anonymous)的分支 机构AntiSec 声称他们掌握了超过1200万个苹果设备ID(包括用户姓名、手机号码、地址等信息)。AntiSec还以加密的方式在论坛中放出了100万个泄露的苹果设备唯一设备识别符(Unique Device Identifiers,UDID),并发表声明称这些数据来自FBI探员Christopher K. Stangl 使用的一部戴尔 Vostro 笔记本。AntiSec 藉此抨击FBI 监视公民隐私,此事也引起全球范围内科技媒体的高度关注。对于AntiSec的指控,FBI迅速通过Twitter做出回应,矢口否认曾收集苹果用户信息。

最终,根据Intrepidus Group的信息安全顾问David Schuetz的深入调查,泄露的苹果设备信息的真正源头是佛罗里达州一家不知名的应用开发商“蓝蛙”(Blue Toad)。至于这些泄露的数据为什么会出现在FBI探员的电脑中,个中玄机不言自明(泄露的ID数据在黑客之间分享,难保某位黑客的真实身份不是FBI探员)。

为了帮助广大苹果电脑用户查询自己的设备是否在数据泄露名单中,TNW特地制作了一个查询工具,可点击这里使用。

9.VMware ESX服务器管理源代码泄露

今年四月,VMware承认一个ESX 服务器管理源代码文件被黑客发布到了网上,这为潜在的零日攻击打开了大门,同时IT经理们也担心还有其他代码文件也被泄露。果不其然,今年11月一位化名“Stun”的黑客放出了其他源代码文件。两次源代码泄露事件的细节尚不为公众所知,难以评估造成的安全风险。不过目前通过升级软件用户可以规避代码泄露产生的安全风险。

8.Mac电脑成为黑客目标

“我不需要杀毒软件,我用的是Mac!”这句话在2012年不再有效,今年Mac电脑中的Java漏洞—Flashback,导致超过50万台Mac电脑被恶意软件感染。Flashback伪装成Adobe的Flash安装和升级程序,从被感染的Mac电脑中收集各种用户信息。作为第一个成功对苹果电脑完成大范围攻击的恶意软件,Flashback彻底粉碎了苹果系统百毒不侵的神话。

7.微软粉碎僵尸网络

微软今年9月获得美国弗吉尼亚州地方法院授权,捣毁了Nitol僵尸网络控制中心,Nitol是500多种恶意软件的“巢穴”,这些恶意软件与不安全的计算机销售供应链(盗版软件和水货电脑)组成一个犯罪产业链(编者按:Android水货手机目前也存在类似的问题)。根据微软的研究,从不安全的供应链(例如水货笔记本电脑经销商和中关村的电脑商城)处购买的电脑中,超过20%被植入了恶意软件。而这些病毒又能像传染病一样通过U盘和网络感染同事或者家人的电脑。Nitol僵尸网络就是通过这些途径不断传播扩规模。微软警告,从不安全的渠道购买电脑和(盗版)软件都是非常不安全的。

6.北电遭中国黑客入侵

流年不利多年的电信设备巨头北电网络(Nortel Networks)今年二月爆出严重泄密事故。报道称来自中国的黑客入侵北电网络系统并窃走了几乎所有重要数据,包括技术文档、研发报告、商业计划和大量员工邮件。与此前的黑客从管理层人员环节入手,获取了包括CEO在内的北电网络高管的7个密码,从高管个人信息突破的作案手法与HBGary Federal的信息泄露事件十分类似,唯一的区别是HBGary的首席执行官自身也是Rootkit安全技术高手(但依然被黑客的社交工程手法轻易搞定)。

5.iCloud、亚马逊云计算爆出严重安全漏洞

连线杂志记者Mat Honan今年8月首次报道了iCloud和亚马逊公共云计算的重大安全隐患,这绝对是独家报道,因为Mat Honan本人就是这次云安全事件的受害者。黑客将Honan与iCloud同步的三个设备(MacBook、iPad和iPhone)上的数据同时清除,还进入Honan的Gmail和Twitter账户(包括Gizimodo的Twitter官方账号),并在两个Twitter账号上发布了一系列种族和同性恋言论。

黑客获得Honan亚马逊账户的方式简单到让人发指。黑客只需要知道目标账户的持有人姓名、电子邮件地址和收账地址,今天,网民的这些信息对于黑客来说简直唾手可得。

与亚马逊类似,iCloud目前也非常不安全(除非苹果提供类似Gmail的双重认证)。iCloud的唯一安全屏障就是密码,而获取密码的方法也很简单:你只需要知道账户的邮件地址,然后打电话给苹果的技术支持,报上邮件地址和信用卡后四位数字。Honan用这个方法成功获得了连线杂志办公室多位同事的iCloud账户密码。

此外,消费者也注意不要使用iCloud的“Find My Mac”功能,丢失MacBook笔记本电脑的概率很小,而丢失手机的可能性很大,“Find My Mac”功能可以远程擦除MacBook上的数据,这反而降低了MacBook数据的安全性。

4.银行、医院成网络安全重灾区

根据CRN的报道,2012年第一季度针对美国银行企业的DDoS攻击环比暴增80倍。与安全威胁的暴增形成反差的是美国银行企业在用户端安全技术方面的大幅落后——欧洲银行业在在线信息安全方面领先美国同行几十年,欧洲银行已经普遍采用双重认证(Two-Factor Authentication),而美国才刚刚开始。美国的银行们依然在部署新安全技术与数据泄露成本之间权衡纠结。2012年的多起互联网用户数据泄露事件表明,传统的用户名密码越来越不可靠,一些银行已经采取行动,在用户的智能手机上启用硬件或软件令牌,以及一次性的动态密码。

与美国银行企业同病相怜,美国医疗行业也因为安全技术投资的滞后而面临前所未有的信息安全危机。根据美国国家标准协会2012年4月份发布的一份报告《受保护健康信息泄露的经济损失评估》显示:过去两年有高达1800万美国公民的个人健康信息被窃取。人们不禁会问,医院和其他医疗机构为什么没有采取必要的信息安全措施来保护电子病历?答案是,医院的CIO通常认为安全技术投资的ROI很低,不愿投入。但实际上随着医院信息化的深入开展,病人隐私信息的安全事故给医院将给医院带来财务、品牌、运营、法律和业务五个方面的巨大损失和麻烦。

3.LinkedIn账户密码泄露,MD5不再安全

2011年是互联网用户账户密码数据大泄露的一年(国内的CSDN,国外有Sony),大多是因为网站没有对用户数据采取必要的加密,但2012年LinkedIn的用户账户密码泄露事件则暴露出MD5加密技术的不足。LinkedIn使用了MD5或者SHA-1加密的哈希密码,这在过去是标准的密码保护方法,但在今天已经不够好了。如何弥补MD5加密技术的不足,更好地保护网站的用户数据?IT经理网的专栏作者Steve Mushero给出了解决方法。

容易被忽视的是,对LinkedIn的密码泄漏事件的调查还连带暴露出一个类似Path的用户隐私问题:研究人员发现LinkedIn移动应用会不经用户允许悄悄从日历资料向外发送数据,其中包括密码和会议纪录,在用户毫不知情的情况下将数据传回LinkedIn服务器。该消息披露后,LinkedIn表示将终止日历发送会议纪录数据。LinkedIn解释称日历同步功能是可选功能,可以关闭,此外LinkedIn并未在服务器上存储任何用户隐私数据,而且对传输过程中的数据进行了加密。

2.针对Android智能手机的攻击首次超过PC

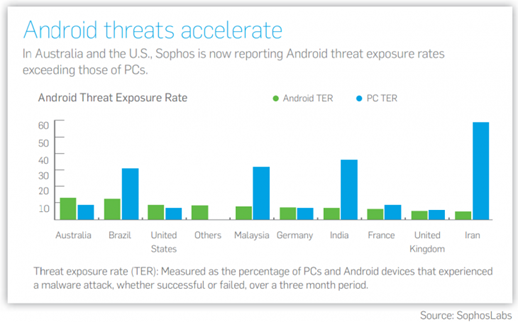

2012年Android智能手机已经占据智能手机市场75%的市场份额,在中国,Android手机的智能市场占有率更是超过9成,这样一个主流移动操作系统已经引起黑客和无良公司极大的兴趣。根据趋势科技的报告,Android手机恶意软件的数量近两年来也一直呈几何级数增长。根据英国信息安全公司Sophos发布的《2013安全威胁报告》,在澳大利亚和美国,针对Android 的恶意攻击的比率(Threat Exposure Rate, TER)甚至已经超过PC。(如下图)

上图并未给出中国市场的Android系统威胁数据,但是复旦大学计算机科学学院专家今年8月份发布的研究显示,目前国内安卓系统的应用程序泄露率过半,八成软件过度要求授权,非法收集用户隐私信息,包括手机通讯录、身份信息、地理位置信息、诸多账号信息以及邮件文件等数据。

根据安全管家行业分析报告,2012年上半年国内共发现手机恶意软件33930款,Android平台占据26580款,其中32%悄悄吞噬用户的手机话费,12%瞄准用户的通讯录、照片、短信等个人信息。从第二季度开始,恶意推送广告的病毒开始蔓延,占当季新增手机病毒的45%。

对于个人消费者来说,水货Android手机正在成为恶意软件的温床,水货手机中的预装软件中存在大量的吸费软件、窃取个人信息的木马软件,以下安全建议针对中国消费者:

- 买到水货手机的第一步是立即重新刷回洁净的官方ROM,尽量不要试图破解手机获取Root权限,Root带来的安全风险大过所谓的自由度。

- 尽量使用官方电子市场,报告显示,在Android恶意软件数量呈几何级数增长的时候,官方电子市场的恶意软件数量却在大幅下降,显然Android官方电子市场的安全性相比第三方市场要高得多,而且这个差距还在不断拉大。

- 下载前先调查一下程序。主要包括两个方面,发行商的背景调查和程序的用户评价。

- 安装前留意程序请求的权限数量和范围。很多程序会请求一大堆权限,其中很多跟程序功能毫不相关,例如互联网访问权、个人信息(敏感日志数据)、SD卡删改、硬件控制、GPS等,这时候需要警惕了。

- 安装Android杀毒软件

1.史上最复杂的间谍软件——Flame

2012年5月份“一炮而红”的间谍软件——Flame迅速成为信息安全行业家喻户晓的名词。Flame有很多叫法,包括“Viper”和“Skywiper”等。该间谍软件最早在中东被发现,专家普遍认为该软件是针对伊朗设计的。Flame通过攻击微软Windows Update认证的MD5算法来实现攻击,与Stuxnet一起誉为史上最复杂的恶意软件。

根据纽约时报的报道,Flame并不是针对伊朗核设施的Stuxnet计划中的一部分,因为Flame的代码比较陈旧, 大约是5年前的代码。 根据Wired报道,知情的美国官员拒绝透露美国是否为Flame病毒的幕后推手。 (编者按:但是最近一些网络安全公司发现Flame和Stuxnet共享关键代码,这也许说明一些问题)

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: