Mandiant M-Trends 2023网络安全报告

亚太地区的内部检测能力正在下降,中位驻留时间从21天增加到33天

Mandiant 近日发布了其 M-Trends 2023 报告,这是基于 Mandiant Consulting 对 2022 年 1 月 1 日至 2022 年 12 月 31 日期间针对性攻击活动的调查的最新版年度报告。

全球网络攻击趋势

在全球范围内,谷歌旗下的 Mandiant 发现,首先由外部来源(即不是通过内部检测)向受害者报告的事件数量普遍增加。然而,这一增长在美洲、亚太地区和欧洲、中东和非洲这三个地区并不一致。外部检测在 EMEA (74%) 最高,在美洲最低 (55%)。

这意味着公司自身的检测能力正在提高,尽管值得注意的是,亚太地区的内部检测能力正在下降。但是,这些数字可能会受到其他因素的影响,例如地缘政治以及不同地区不断变化的攻击者做法和优先事项。

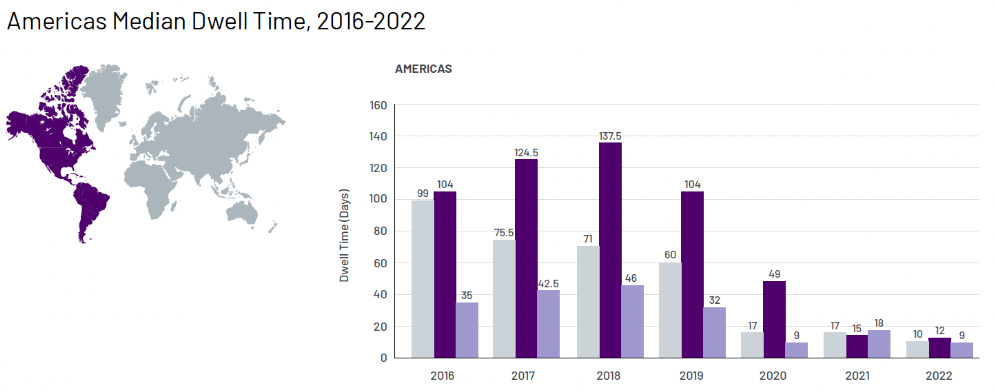

在停留时间中发现了类似的区域(和攻击类型)差异。总体而言,中位停留时间从 21 天减少到 16 天。按地区划分,美洲从 17 天减少到 10 天,亚太地区从 21 天增加到 33 天,欧洲、中东和非洲从 48 天减少到 20 天。

勒索软件特定的驻留时间也不同。勒索软件调查的总数从 23% 下降到 18%,而总停留时间从 5 天增加到 9 天。解释勒索软件统计数据总是很困难,因为不断变化的策略(例如散弹枪到有针对性的捕鲸),以及受害者不报告的程度在很大程度上是未知的。

勒索软件在美洲的停留时间保持在五天不变;在亚太地区从 9 天增加到 18 天;欧洲、中东和非洲地区的时间从 4 天增加到 33 天。

对于所有可以检测到的攻击,漏洞利用 (32%)、网络钓鱼 (22%) 和被盗凭据是最常见的初始感染媒介。同样,这因地区而异。在美洲,漏洞利用是最常见的媒介,占 38%。在亚太地区,之前的妥协率为 33%。在欧洲、中东和非洲地区,它是 40% 的网络钓鱼。

简而言之,攻击者并没有在全球范围内使用相同的攻击路径。Mandiant 说:“对手继续利用最有效的入侵媒介来访问位于每个区域的目标。”

出于经济动机的攻击从 30% 下降到 26%;其中 18% 是勒索软件攻击。作为优先事项的数据盗窃从 29% 增加到 40%,其中 8% 是勒索软件。22% 的攻击被认为优先考虑知识产权或间谍目的。

Mandiant 在 2022 年跟踪了 900 多个新的威胁组。总共识别出 343 个独特的威胁组,2022 年首次识别出 265 个。威胁组包括来自中国和俄罗斯的四个已命名的 APT,五个已命名的 FIN 组,以及 335 个未分类的( UNC)团体。(Mandiant于 2023 年 3 月 从 UNC1130 毕业至APT43 。)

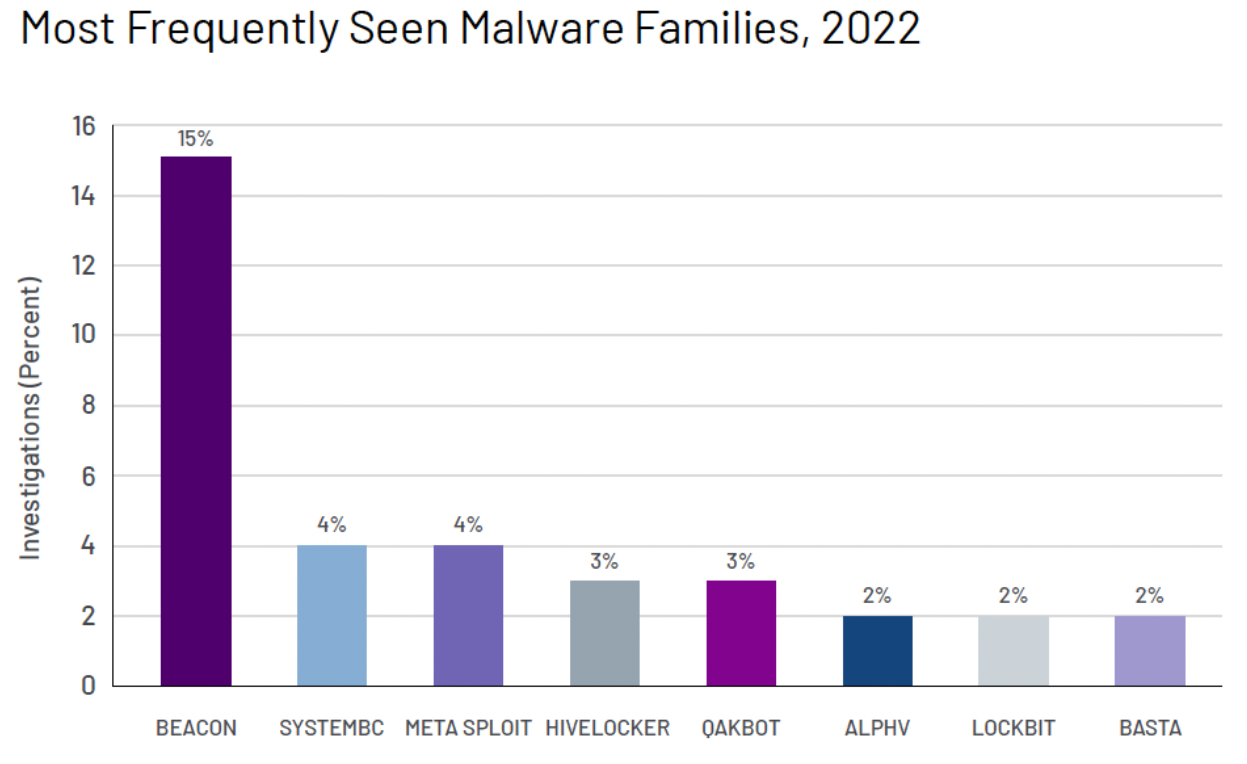

跟踪了 588 个新的恶意软件系列,表明与之前的报告期相比变化不大。排名前五的恶意软件类别是后门程序、凭据窃取程序、下载程序、投放程序和启动程序(占所有新系列的 71%)。

五个最常见的恶意软件系列是 Beacon (15%)、SystemBC 4%、Metasploit (4%)、HiveLocker (3%) 和 Qakbot (3%)。这因地区而异,Beacon 在亚太地区最普遍,在欧洲、中东和非洲最不普遍。TankTrap 在欧洲、中东和非洲地区排名第三 (5%),这可能是由于乌克兰冲突。在亚太地区,Sodinokibi 勒索软件以 8% 位居第二,DragonJuice 侦察工具以 7% 位居第三。

Windows 仍然是最受攻击的操作系统,但攻击者越来越倾向于采用可以在多个操作系统上运行的恶意软件。VMkernel 首次包含在操作系统中。

Mandiant 说:“虽然在这个操作系统上有效的恶意软件数量并不多,但由于 VMWare 架构的流行,特别是 ESXi 主机,这对防御者来说是值得注意的。这些类型的操作系统没有端点检测和响应 (EDR) 工具监控的重要功能。因此,对该平台的监控和调查对维护者来说可能具有挑战性。”

犯罪活动的变化

还有一种新的发展趋势,虽然还不能称为趋势,但可能会成为趋势。关于网络团伙日益“专业化”的报道很多——典型的例子可能是勒索软件团伙承认良好客户(对于受害者)支持的重要性。

这种方法被两个新组放弃:UNC3661(公开称为Lapsus)和 UNC3944。Lapsus 首先针对南美洲的公司,但很快就扩展到全球公司。动机似乎并不是主要出于经济原因,而更像是寻求恶名(可能更接近十几年前LulzSec的“50 days of lulz”)。该组织经常要求企业将知识产权作为开源软件发布,并进行 Telegram 民意调查以确定他们的下一个受害者。

最近,一个独立的群体 UNC3944 出现了,它们具有一些相似的特征,但出于经济动机。这两个组织都利用在地下网络犯罪市场中发现的数据,使用巧妙的社会工程计划甚至贿赂来进行入侵和账户接管。两个小组都不依赖零日、自定义恶意软件或新工具。“此外,”报告说,“这些对手表现出与他们的目标进行私人接触的意愿,欺凌和威胁他们中的许多人。”

在宣布 M-Trends 报告的另一篇博客中,Google Cloud Mandiant Consulting 副总裁 Jurgen Kutscher 评论说:“M-Trends 2023 中的另一个常见趋势……是攻击者的侵略性和胆量增加。攻击者表现出愿意避开传统的网络交战规则,对目标进行欺凌和威胁,并对目标采取非常私人的态度,并亲自出现在某些地方以启用初始访问权限。全球各地的组织都需要考虑如何保护他们的员工免受这些更为个人化的威胁。”

俄乌(网络)战争的五个阶段

该报告仔细审视了俄乌战争。这是网络大国首次同时卷入大规模动能战争。吸取的教训可能对未来很重要。

Mandiant 描述了冲突的网络战方面的五个不同阶段。第一阶段始于 2019 年,一直持续到 2022 年 1 月。报告将这一阶段描述为“战略网络间谍活动和预先定位”,并强调了 Shadylook 和 Paywipe 恶意软件。

第二阶段,从 2022 年 2 月到 2022 年 4 月,被描述为“最初的破坏性网络行动和军事入侵”。Skyfall、Partyticket、Nearmiss、SDelete、CaddyWiper、Junkmail、Industroyer2、SoloShred和 AwfulShred 是重点工具。

第三阶段从 2022 年 5 月持续到 2022 年 7 月,被描述为“持续瞄准和攻击”。这几乎完全是针对政府机构的 CaddyWiper。

第四阶段,从 2022 年 8 月到 2022 年 9 月,被描述为“新的间谍目标”。没有给出进一步的细节。

第五阶段,2022 年 10 月至 2022 年 12 月(报告期结束,但不是战争结束)是“新的破坏性攻击活动——涉及 CaddyWiper、Dharma、Partyticket、Presstea 和 Ransombogs ”。

值得注意的是,该报告提到了在战争爆发后实践中与 APT28(又名 Sandworm、Fancy Bear、Sofacy)的偏差。它已经形成了对“网络边缘”的偏好(这种偏好也在网络犯罪生态圈的其他地方增长)。这是一种入侵路由器和其他互联网连接设备的持久性技术。

“在破坏性行为导致无法直接访问端点的情况下,遭入侵的边缘设备允许继续重新进入网络。由于大多数 EDR 技术不涵盖这些类型的设备,因此防御者也更难检测到这些路由器的危害。”

对于一般的网络罪犯,这种驻留策略可以在未来重新发动网络攻击。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: