汽车FOTA信息安全规范及方法研究

汽车行业正面临着管理日益复杂的系统所带来的巨大困难,软件实现的功能占比逐年提高,跨领域、专业的知识与新技术也越来越多。随着多核处理器、ADAS先进驾驶辅助系统、自动驾驶、车联网Telematics等功能的出现,汽车的信息安全性能(远程黑客攻击、隐私信息盗取)越来越受到消费者、OEM厂商和监管结构的关注。同时原有的嵌入式系统特性,如精准定时、基于优先级调度、内存消耗等,仍然是汽车ECU面临的核心挑战。因此,需要通过适当的系统方法来支持信息安全和ECU系统特性。

ECU的包括硬件和软件两部分,遵循V字模式进行开发,从规范到设计、实现、集成、验证、测试和生产。当越来越多的OEM将现代无线通信(2G /3G /4G /5G)应用在汽车上,提供语音和数据的传输业务的同时,也提供了FOTA的可能性。一旦车辆OEM决定执行更新,FOTA一般可以分为六个步骤:

更新准备;

如果需要,获得监管机构的批准;

获取授权用户的升级许可操作;

从FOTA服务到车辆的端到端固件传输,然后更新到需要更新的ECU上;

FOTA服务收到升级情况的反馈;

执行其他相应的管理工作

考虑到FOTA业务的流程和影响要素,有必要选取合适的方法用于评估FOTA面临的信息安全风险,进而定义OTA涉及的ECU在产线的信息安全需求,并设计出合适的产线工序和工艺方法。

02

汽车信息安全标准适用性分析

2.1汽车信息安全标准

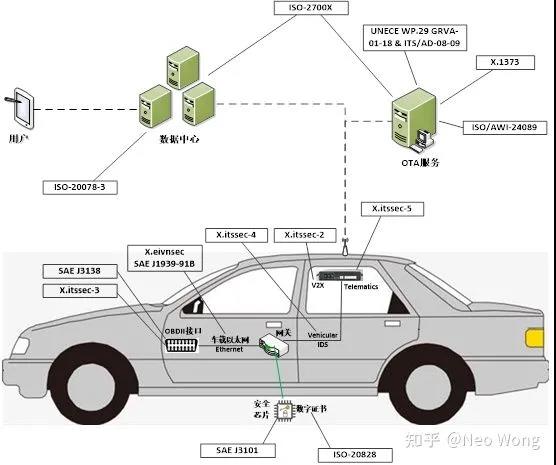

汽车信息安全由车联网及相关电子产品和服务标准体系所涉及的车辆、终端、网络、平台和服务这五个方面组成。尽管工业界已有IEC-62443[1]等规范和标准,但为了应对信息安全挑战,汽车行业利用了本领域的一些已有经验,例如基于国际电工委员会IEC-61508制定的ISO-26262[2]的框架来形成汽车行业的信息安全标准和规范。

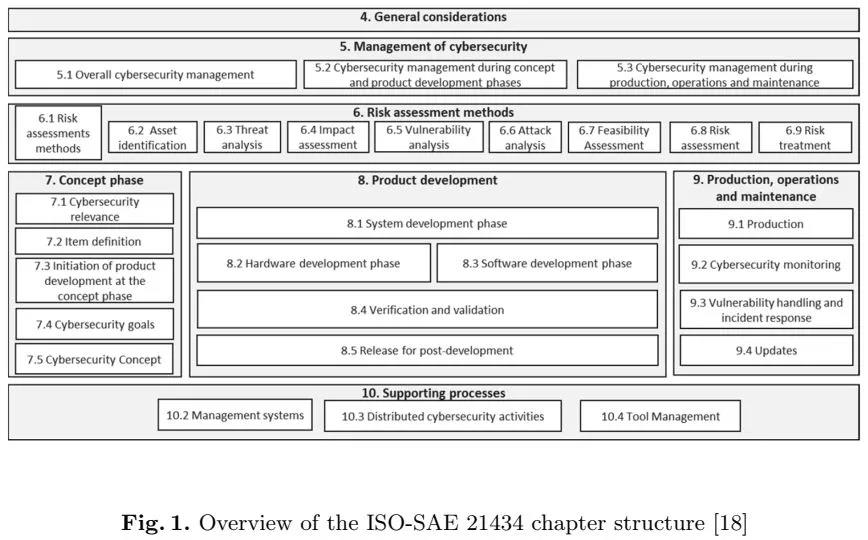

ISO的工作

2016年,ISO/TC22道路车辆技术委员会成立SC32/WG11 Cybersecurity信息安全工作组,工作组由美国SAE和ISO联合成立(ISO/SAE/JWG Automotive Security),主要是制定代号为ISO-SAE 21434[3]的汽车信息安全国际标准。此标准主要从风险评估管理、产品开发、生产/运行/维护、流程审核等四个方面来保障汽车信息安全工程工作的开展。目标是通过该标准设计、生产、测试的产品具备一定信息安全防护能力。此标准在2020年2月发布了第一版初稿。从汽车行业的角度来看,其表现的内容主要是,汽车及附属产品的信息安全需要在产品开发和整个供应链的设计中实现对安全性的共同理解。

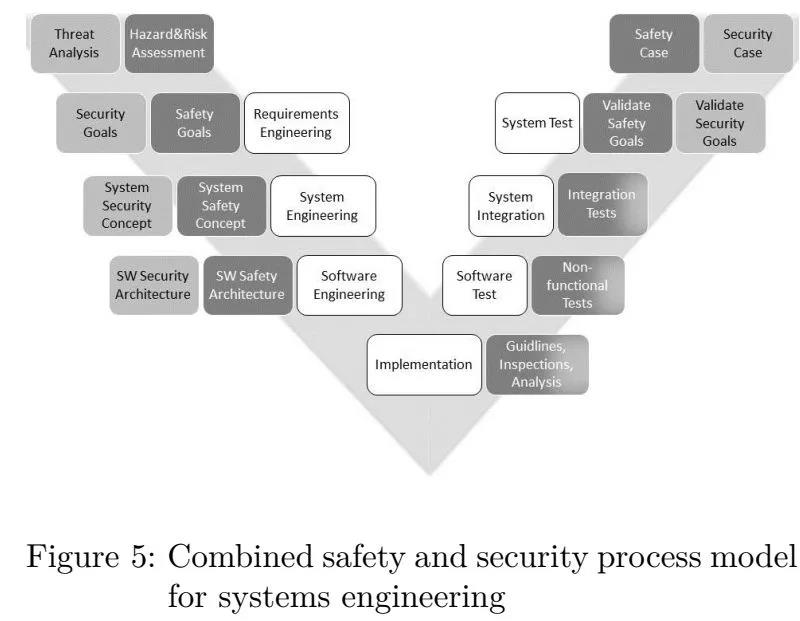

ISO-26262原本是属于道路汽车功能安全的规范,它将故障模式和影响分析(FMEA)[4]和故障树分析(FTA)[5]等安全评估技术标准化,并集成到汽车开发过程中。在2018年底,ISO-26262发布了第二版,其中的Part II的附件E给出了功能安全(Safety)与信息安全(Cybersecurity)交互的指导意见:

在管理上,建议进行计划和里程碑的调整,并进行实时监测;

在概念阶段,重点关注TARA (Threat Analysis and Risk Assessment)与HARA(Hazard Analysis and Risk Assessment)之间的交互和协调;

在开发阶段,持续进行分析和识别两者之间的潜在影响;

在生产/使用阶段,信息安全事件解决策略需要考虑由于信息安全事件响应,导致的设计变更对功能安全的潜在影响。

ISO/AWI-24089(Software update engineering)旨在为道路车辆OTA更新提供一个标准架构,内容涵盖信息安全部分。工作组于2019年3月启动,预计发布时间在2024年。

在ISO-20078-3(Extended vehicle (ExVe) web services-Part 3[6]: Security)中,提出车辆数据被传输到远程且安全的服务器,需要为服务提供唯一接口,以符合最小化攻击表面的目标。

ISO-20828[7]描述了如何使用车辆公钥来颁发和管理证书。

SAE的工作

SAE J3061[8]是ISO-SAE 21434的前身。该规范指出,网络安全工程需要一个完整的生命周期过程,其定义借鉴了ISO 26262中描述的过程框架。但它没有明确定义功能安全(Safety)与信息安全(Cybersecurity)在交互级别上的工程集成模式,也没有将二者直接从过程上集成到一起。由于ISO-SAE 21434的开发,SAE J3061将进行重新设计[9],以涵盖ISO-SAE 21434范围之外的其他主题:[1]

SAE J3061-1 Automotive Cybersecurity Integrity Level:定义了AcSIL(Automotive Cybersecurity Integrity Level)和TARA。通过关联AcSIL和ASIL(Automotive Safety Integrity Level)处理可能导致功能安全影响的威胁。

SAE J3061-2 Security Testing Method:主要概述了目前可用的汽车信息安全的软硬件测试方法。

SAE J3061-2 Security Testing Tool:主要概述了目前可用的汽车信息安全测试工具以及每种工具的具备的测试能力。

SAE J3101(Requirements for Hardware-Protected Security for Ground Vehicle Applications)提出了硬件保护的地面车辆信息安全需求[10]。

SAE J3138(Guidance for Securing the Data Link Connector(DLC))是连接OBDII设备的安全通信指南[11]。

此外,正在开发中的SAE J1939-91 Part B(Bi-Directional secure Over The Air (OTA) communications via a telematics interface to the vehicle)和J1939-91 Part-C(In-Vehicle Network Security)都是跟信息安全相关的道路车辆标准规范。

ITU-T的工作

ITU-T的SG17主要负责通信安全研究与标准制定工作。目前已正式发布的标准有X.1373[12]。该标准旨在通过互联网和/或ITS专用网络在车辆对基础设施(V2I)通信下应用于ITS车辆内的通信设备。此外,ITU-T还有一些正在制定中的相关标准:

X.itssec-2介绍了V2X通信系统的基本模型和用例,并给出了系统的安全要求[13]。

X.itssec-3的目标与SAE J3138类似,当外部设备(无论是否可连接电信网络)连接到OBDII端口时,它将识别安全问题,并定义适当的安全要求来保护这个外部接口[14]。

X.itssec-4旨在对车载控制网络中的入侵检测系统(IDS)进行完整的指导[15]。该建议将包括对车载网络和系统的攻击类型进行分类和分析。研究的重点是车载网络,如控制器区域网络(CAN)或CAN-FD,这是传统的IDS不支持的。

X.itssec-5针对VEC(Vehicular Edge Computing,车辆边缘计算)[16],在威胁分析和风险评估的基础上,提出了VEC的安全需求。

X.eivnsec包含一个汽车以太网的参考模型,以及一个基于以太网的车载网络的威胁分析和脆弱性评估[17]。将定义基于以太网的车载网络的安全需求和潜在用例。

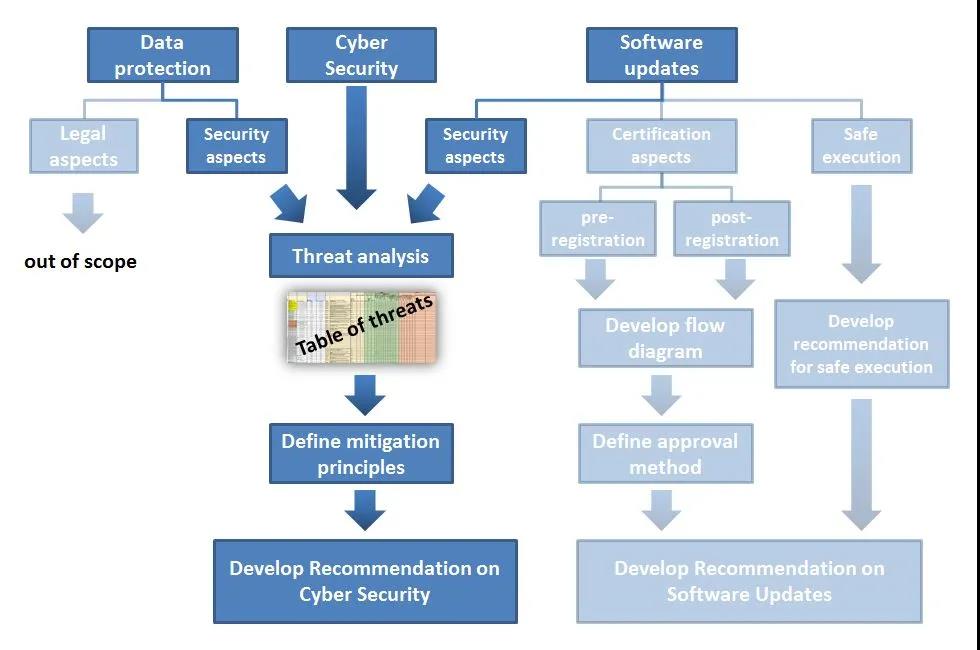

UNECE的工作

UNECE(United Nations Economic Commission for Europe,联合国欧洲经济委员会)可持续运输司的车辆条例协调世界论坛作为工作组(WP.29)受委托拟订关于网络安全[15]和空中更新[18]的条例草案。工作组考虑到国际工作组就ITS/AD制定的《WP29/2017/46网络安全和数据保护指南》及其他有关网络安全的标准、实践、指令和法规,和一些正在开发的标准,以及适用于汽车行业的现有标准[19],定义了处理识别出的关键网络威胁和漏洞的原则;并规定了如何满足这些原则的详细指导或措施;最后还考虑如何评估提出的要求达到或满足。

[18]标准建议ITS(Intelligence Transport System)中的通信设备需要安全的软件更新,以防止车上的通信设备受到篡改和恶意入侵等威胁。它包含了软件更新的基本模型,对软件更新进行了威胁和风险分析,给出了相应的安全需求,并为更新软件模块指定了一个抽象的数据格式。

下图中,深色部分是[18]的讨论范围,右边的浅色部分是[19]的讨论范围。

图1 UNECE WP.29文档GRVA-01-18和ITS/AD-08-09的区别

ETSI的工作

欧洲电信标准协会(European Telecommunications Standard Institute,ETSI)针对智能网联汽车与智能交通系统制定了系列信息安全标准,涉及ITS安全服务架构[20]、ITS通信安全架构与安全管理[21]、可信与隐私管理[22]、访问控制[23]和保密服务[24]等方面。

全国汽车标准化技术委员会的工作

我国通过全国汽车标准化技术委员会下属的智能网联汽车分技术委员会(编号为SAC/TC114/SC34)来领导智能网联汽车领域的国家标准和行业标准。现已完成《汽车信息安全通用技术要求》、《车载网关信息安全技术要求》、《汽车信息交互系统信息安全技术要求》等3项汽车信息安全基础标准和《电动汽车远程管理与服务系统信息安全技术要求》、《电动汽车充电信息安全技术要求》等2项行业急需标准的预研工作,并向国家标准化管理委员会提交了推荐性国家标准立项申请。还拟定了汽车信息安全标准的子体系框架,从评、防、测三个维度和基础、共性、系统部件、功能管理四个层面对汽车信息安全标准制定进行了全面梳理,并通过相关标准部分预留与其他信息安全标准体系的接口[25]。

图2说明了上述规范标准各自应对的不同的汽车信息安全方面。

图2汽车信息安全规范概览

2.2选择适用标准

本文将选择ISO-SAE 21434(及其前身SAE J3061),总结此规范的范畴、概念和方法,为课题的进一步研究提供理论来源和方法指导。原因如下:

1、典型

ISO-SAE 21434是专门针对汽车信息安全的指南,目的如下[3]:

定义信息安全政策和流程;

管理信息安全风险;

培养安全文化。

ISO-SAE 21434为车辆系统的信息安全生命周期定义了一个过程框架,提供了与信息安全相关的工具和方法的指导和信息,详细定义了各种安全活动的目标、输入、输出、条件、安全风险情况、安全评估、安全需求和产出物等,这些工具和方法适应组织中现有的V字开发过程。

图3 “V”模型中的功能安全与信息安全

同时,ISO-SAE 21434应用步骤包括:资产识别->威胁识别->影响评级->攻击路径分析->攻击可能性评价->风险评估(含风险评级)->风险分析与处理决策。这是典型的信息安全评估过程,符合ISO/IEC-27001的规范。

2、完备

SAE J3061是基于全生命周期的规范。ISO-SAE 21434标准填补了SAE J3061的一些空白并在事实上替代了SAE J3061,它明确了道路车辆及其部件和接口在整个工程(如概念、设计、开发)、生产、运营、维护和退役过程中的信息安全风险管理要求和处理过程、处理方法。图4是ISO-SAE 21434的主要内容[3]:

图4 ISO-SAE 21434规范内容结构

除了详尽规范了全生命周期内安全活动的定义和要求之外,ISO-SAE 21434和SAE J3061还提供了汽车信息安全领域可用的工具和方法,可在应用规范过程中使用。表1是这两个规范与其他规范的内容对比:

表1 ISO-SAE 21434/SAE J3061内容与其他汽车信息安全标准比较

| ISO-SAE 21434 & SAE J3061 | 其他规范 | |

| 全生命周期应用 | Yes | X.1373/X.itssec-5/ ISO-26262 |

| 与功能安全交互 | Yes | ISO-26262(2018) |

| TARA工具 | Yes | X.1373 |

| 分布式开发 | Yes | N/A |

| 安全测试方法 | Yes | N/A |

| 安全测试工具 | Yes | N/A |

3、先进

尽管目前正在努力将ISO-26262扩展到信息安全领域,但以往的任何汽车标准都没有充分解决汽车的信息安全问题。备受期待的SAE J3061于2016年发布,被业内人士视为填补了现代车辆信息安全工程这一重要空白。

ISO-SAE 21434目前还未正式发布,本文依据2020年2月发布的最后一版征求意见稿来进行讨论。目前看来,ISO-SAE 21434应用的方法、思路、标准、过程与SAE J3061是匹配的,在SAE J3061基础上增加了信息安全风险管理、信息共享、漏洞披露、信息安全监控和事件应对等内容。这对于在实践中探索的OEM、Tier1供应商、车联网服务商、监管机构等都具有指导性作用。

其中,ISO-SAE 21434针对汽车制造业的特点,提出了“分布式信息安全活动”这一别于其他行业的概念和要求。

图5 ISO-SAE 21434分布式信息安全活动[42]

从目前的情况来看,国外已有多个厂商推出了基于ISO-SAE 21434的TARA管理产品,因此可以预见它将会成为行业的未来趋势。

由于ISO-SAE 21434的发布,SAE J3061将进行重新设计以涵盖ISO-SAE 21434范围之外的其他主题,更新之后的编号会改为SAE J3061A。

4、广泛

ISO-SAE 21434和SAE J3061定义了支持网络安全的基本指导原则和处理方法,对可能与信息安全相关的系统进行潜在威胁的评估和风险评估,以确定是否存在可能导致安全违规的信息安全威胁。

现有的学术研究、政策法规制定和行业工程领域中,已经大量参考、借鉴和应用SAE J3061以及ISO-SAE 21434规范提供的思想、方法、过程和信息。这说明这两个规范不但适用于汽车相关产品、服务、基础设施的全生命周期,也受到学术界、政府主管机构和汽车行业广泛认同[26]。

我国积极参与ISO-SAE 21434的开发与制定过程。2019年2月18日至22日,ISO/TC22/SC32/WG11(ISO/SAE JWG)汽车信息安全联合工作组第九次会议在深圳召开,主要对ISO-SAE 21434在委员会征求意见草案(Committee Draft, CD)阶段存在争议和新收到的建议进行进一步讨论和决议。本次会议由中国汽车技术研究中心有限公司承办,华为技术有限公司协办,来自中国、德国、美国等10余个国家代表团出席会议[27]。

根据以上对ISO-SAE 21434和SAE J3061的内容解析,可以认为其适于用来做本文课题分析的参考依据,原因如下:

课题属于汽车领域,规范具备针对性;

课题属于汽车全生命周期的生产阶段,规范涵盖了生产阶段;

课题中涉及的产线所用系统和工具都需要进行需求定义、系统设计和开发、测试、生产、维护和退役的全周期过程,可以用规范进行指导这一过程;

课题涉及的具备安全FOTA的ECU本身含有信息安全成分,需要应用规范评估生产阶段对其的信息安全风险;

课题涉及的产线在初始化ECU数据时需要联网外部系统,与生产普通ECU相比增多了攻击面,增加了被攻击的概率。规范能够正确识别威胁,评估安全风险并制定恰当的策略来克服这些风险;

ISO-SAE 21434作为ISO规范,将会被大多数主流OEM及Tier 1供应商所应用,也很可能会被吸纳为我国的国家标准的一部分。这对课题研究内容来说具有遵从和参考的价值和意义。

03

信息安全风险评价方法和技术

根据SAE J3061和ISO-SAE 21434的建议,需要对汽车系统和服务的潜在威胁进行初步分析,并对可能与信息安全和功能安全相关的内容进行风险评估,以确定是否存在可能导致安全漏洞和威胁。规范中应用的方法被称为“威胁分析与风险评估”(简称TARA)。TARA的定义是这样:“在概念阶段应用的一种分析技术,用于帮助识别潜在威胁,并评估与识别相关的风险……”

本文的课题内容涉及到的方面也应该选取合适的TARA方法来确定具备安全FOTA功能的ECU在初始化数据时的安全资产(Assets)、安全威胁(Threats)和风险(Risks)。

以下将分析当前信息安全领域使用并可用于汽车行业的典型技术和方法,然后根据本课题内容选取合适的技术、方法。

3.1信息安全CIA模型

CIA模型是信息安全领域的一个概念,具有直观、易于应用的特点[28]:

C-机密性(Confidentiality)

机密性涉及动态生成的数据或静态数据。确保任何非目标实体都无法读取静态数据和/或传输期间的报文

完整性(Integrity)

完整性涉及对软件和数据的操纵或篡改;

可用性(Availability)

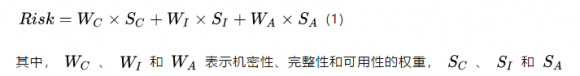

当应用CIA进行风险评估时一般会使用专家评估的形式,针对被评估对象资产可能遭受的潜在安全威胁进行分析,然后根据评估主体(如公司、政府等)对CIA的不同侧重点,设置CIA的不同权重,并描述具体评分细则,评分方法可以表示如下公式:

表示表示机密性、完整性和可用性的评分值。

目前也有通过风险因素矩阵和神经网络来计算CIA的分值,进而获取评估风险结果的研究。

直接使用CIA进行TARA的主要优点是:

模型简单,容易应用;

评价方式直观,容易得到评价结果。

缺点是:

依赖于专家对于TOE的熟悉和了解程度;

没有统一的过程、方法指导,容易带来对同一TOE评估结果不一致的情况;

评价参数过少,可能会导致评估结果失真。

3.2 STRIDE

STRIDE是微软发明的一种威胁分析模型技术[29],是一种结构化和定性的安全方法,用于发现和枚举软件系统中存在的威胁,目前STRIDE方法的适用性已经扩展到汽车电子电气系统。

S——Spoofing欺骗身份

T——Tampering篡改数据

R——Repudiation抵赖

I——Information disclosure信息泄露

D——Denial of service拒绝服务

E——Elevation of privilege提升特权

STRIDE通过将威胁映射到安全属性,扩展了CIA模型。该映射是静态的,一旦某一对“威胁-资产”被确认,就可以用其来制定信息安全要求。STRIDE威胁和安全属性之间的映射如下所示(表2)。

表2 STRIDE与CIA的映射关系

利用微软提供的Microsoft Threat Modeling Tool来进行TOE分析,绘制数据流图(Data Flow Diagram,DFD),十分利于开展STRIDE威胁分析工作[30]。

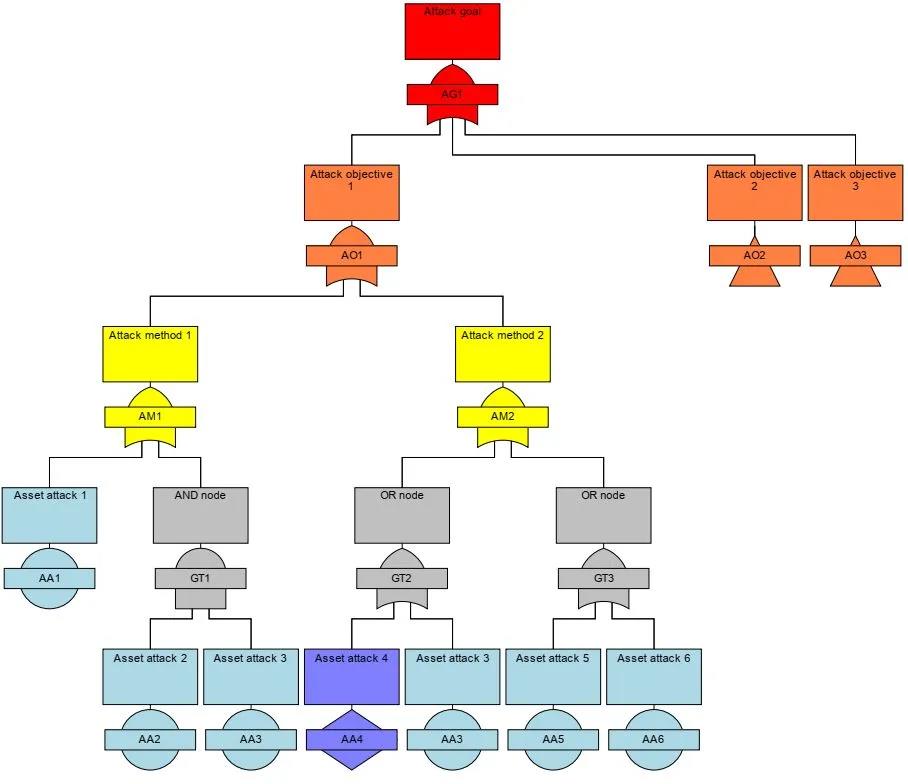

3.3 Attack Tree Analysis

攻击树(Attack Tree)的概念最早是美国国防部提出的,广泛应用于国防和航空航天领域,用于分析针对防篡改电子系统(例如军用飞机上的航空电子设备)的威胁[31]。基于攻击树(ATA)的分析方法适用于特征层或系统层,因此适用于汽车上的嵌入式系统。

ATA类似于贝尔实验室发明的安全故障树分析(FTA,Fault Tree Analysis),因此适合于评价多种威胁的组合(攻击模式)[4]。由于需要TOE足够多的细节,因此不适用于初次TARA。

SAE J3061附录中推荐了ATA用于对潜在威胁和风险进行评估[8]。

图6 攻击树分析示例

3.4 EVITA

EVITA的全称是“E-Safety Vehicle Intrusion Protected Applications”,是一个由欧盟委员会资助的项目[32]。项目于2008年启动,参与者包括MIRA、宝马、博世、大陆、ESCRYPT、富士通和英飞凌等。项目的目标是设计、验证和构建车载网络体系结构原型,用于保护信息安全相关的组件不受篡改,敏感数据和隐私信息不被泄露。为了达到此目标,EVITA借鉴了ISO/IEC 15408[33]提供的安全模型和方法,并结合了ISO-26262的生命周期过程,提出了“THROP”(THReat and OPerability Analysis,威胁和可操作性分析),从功能的角度考虑特定功能的潜在威胁。THROP源于在功能安全工程中著名的HAZOP (Hazard and OPerability Analysis)方法,使用ATA在功能级别基于分析的特征的主要功能定义威胁。THROP方法的步骤如下:

确定了该特征的主要功能;

应用“导语”(guidewords)来识别潜在的威胁,例如“恶意非故意”的、“恶意错误”的、“恶意丧失”的等;

从潜在的恶意行为中确定可能的最坏情况。

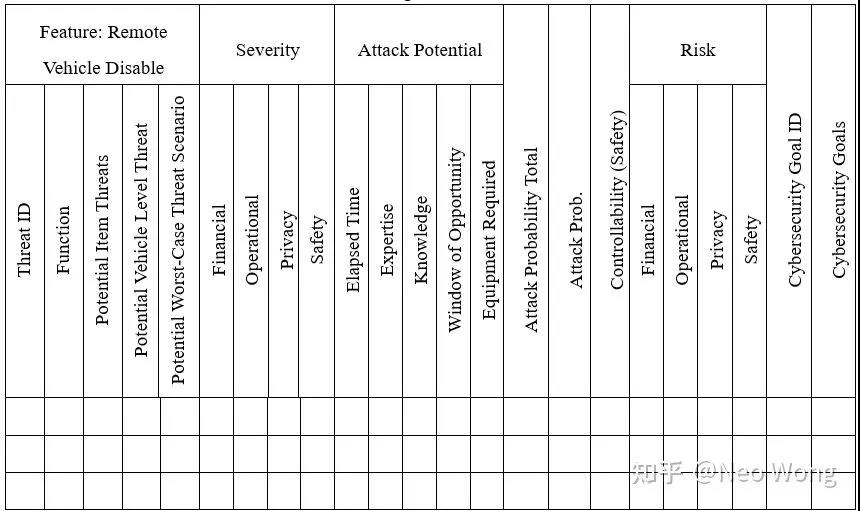

表3 EVITA中使用THROP进行风险评估

风险级别是基于严重性、攻击概率和可控性措施的组合。“Severity”从操作、安全、隐私和财务这4个方面评价威胁。为了对安全威胁进行评级,采用了类似ASIL的方式将可控性、严重性和攻击概率映射到不同风险级别(R0到R7和R7+)。

在汽车行业使用EVITA方法进行TARA存在的问题是:

Severity的评级方法与ISO 26262标准中的方法不一致;

与安全有关的威胁和非安全有关的威胁(如隐私和财务)的评价标准不同,因此可能导致评价工作不平衡,评估结果有偏差;

以概率表示的潜在攻击手段,通过求和、最小和最大运算得到最后评估结果,这不是一种准确的计算方法,很可能会引入失真(Distortion)。

3.5 OCTAVE

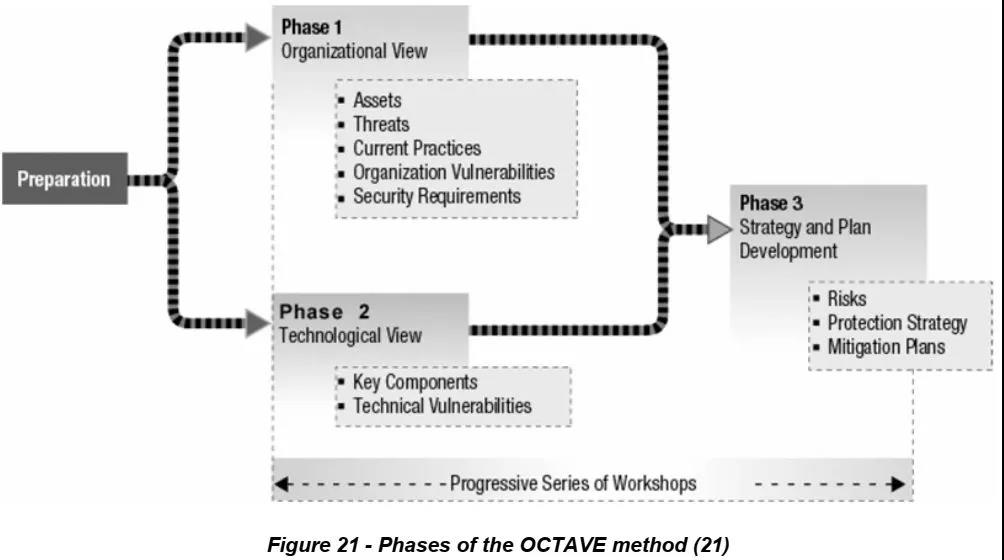

OCTAVE是“关键威胁、资产和脆弱性评估”(Operationally Critical Threat, Asset, and Vulnerability Evaluation)的简称,由卡耐基梅隆大学软件工程研究所提出的一种系统化的信息安全风险评估方法[34]。OCTAVE评估分为3个阶段8个过程,见图7。

图7 OCTAVE的评估阶段和过程[98]

OCTAVE的专注点在于将信息安全的利益相关者(Stakeholders)聚集在一起,通过一系列研讨会逐渐明确安全威胁和风险。但这种方法更适合于企业信息安全风险评估,不太适用于嵌入式的汽车系统。

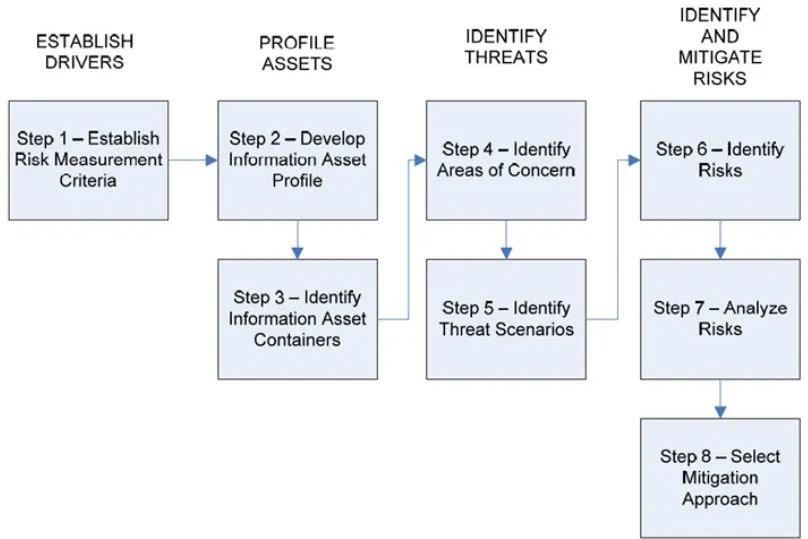

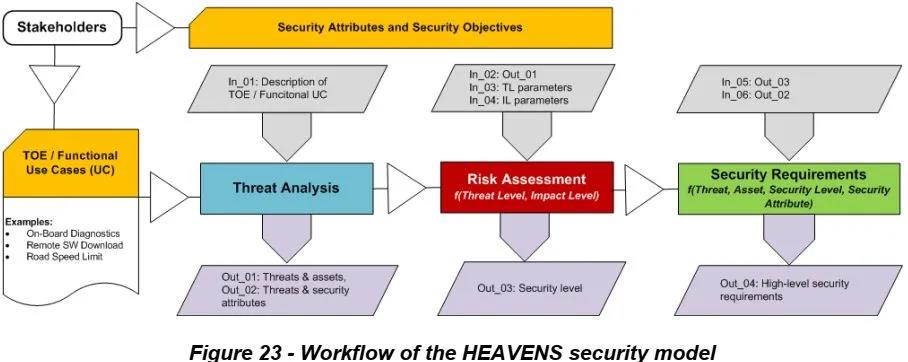

3.6 HEAVENS

“HEAVENS”安全模型是一种针对车辆电子电气(E/E)系统的信息安全威胁分析和风险评估的方法、流程及工具支持[35]。HEAVENS安全模型提出了一种系统的方法来推导汽车E/E系统的信息安全要求,考虑了目前最先进的威胁分析和风险评估方法,采用3个步骤来分析安全需求:

威胁分析

HEAVENS安全模型使用STRIDE来进行威胁分析。

风险评估

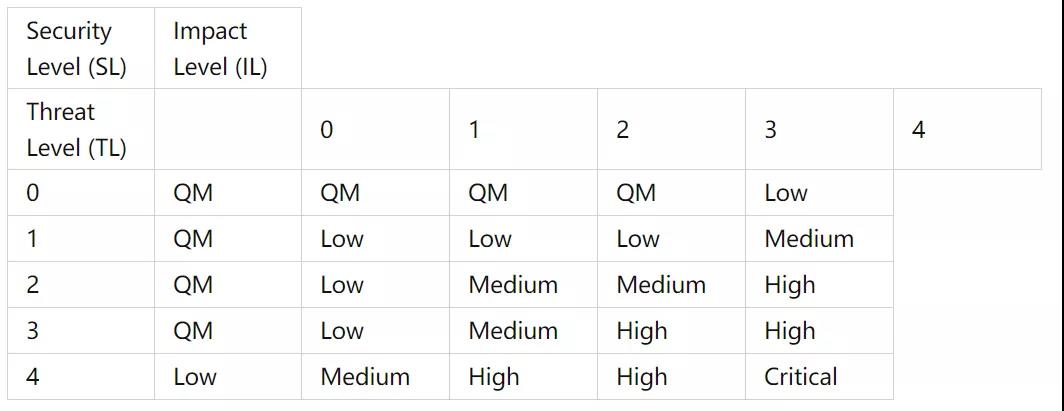

在基于STRIDE方法分析出 “威胁-资产”对(Threat-Asset Pair)之后,为每个“TA对”评定安全级别。风险评估包括三个步骤:

威胁等级的确定(Threat Level,TL):针对威胁“可能性”来估计威胁的等级;

测定的影响水平(Impact Level,IL):指的是发生安全问题后产生的“影响”严重程度;

测定安全级别(Security Level,SL):这对应于最后的风险评级,由TL和IL共同确定。

表4使用TL和IL评估SL

安全需求

最后一步是基于Asset、Threat、安全属性和SL来推导安全需求。当一个Asset具有安全级别“QM”,可能有需要也可能不需要为其制定额外的信息安全要求,这需要业务专家进行评估;如果不是“QM”,就应针对其他两种情况制定信息安全要求。

图8 HEAVENS安全模型的评估流程[98]

当一个资产可能存在多个威胁时,分析可能基于与资产相关的所有威胁的多个威胁级别而具有多个安全级别。确定整个资产的安全级别的一种方法是考虑与资产相关的所有威胁的所有安全级别中的最高安全级别;另一种方法是考虑最高威胁级别和影响级别,以定义资产的安全级别。

HEAVENS受益于STRIDE的步骤和方法,使得其可以结构化和系统化地发现潜在威胁,但是需要大量的工作来分析和确定单个威胁的IL和TL因子,进而确定SL。

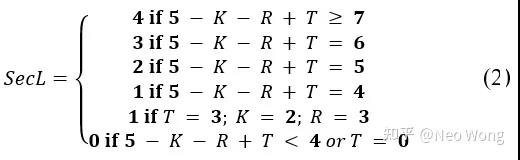

3.7 SAHARA

SAHARA名称来自于STRIDE加上ISO 26262中的HARA的组合[36],它在系统级对安全系统开发进行了量化评估。SAHARA结合了HARA[2]和STRIDE方法[29]来跟踪信息安全问题对系统功能安全的影响,根据资源(R)、实施威胁所需的知识(K)和威胁的临界性(T),采用ASIL方法量化分析应用于STRIDE分析结果。R、K和T就决定了安全级别(SecL,Security Level):

R、K和T的例子如下:

表5 SAHARA中的R、K和T参数示例

SAHARA的量化计算方法不复杂,不需要太多的分析工作和被分析系统的细节。这使得SAHARA可以确定为某种特定威胁而分配的资源极限,并可以量化威胁对功能安全目标影响。

3.8 TVRA

TVRA是“威胁、漏洞与实现风险分析”(Threat, Vulnerabilities, and implementation Risks Analysis)的缩写,是一种流程驱动的威胁评估/风险评估方法[37]。TVRA于2009年开发,2010年由欧洲电信标准协会(ETSI)更新,当前的标准编号为ETSI TS 102 165-1 V4.2.3。

TVRA需要10个步骤,从而系统地识别系统中要预防的不想要的事件。TVRA识别系统中的资产及其相关的弱点和威胁,并通过建模攻击对系统弱点的可能性和影响来确定系统的风险。

TVRA是专门为数据网和电信网络开发的,应用于车辆的安全系统分析很困难。

3.9 FMVEA

FMVEA是“失效模式,脆弱性和效果分析”(Failure Mode, Vulnerabilities and Effects Analysis)的简称。此方法基于IEC 60812[4]中描述的FMEA。Schmittner等人的[38][39]提出了该失效模式和失效效果模型,用于安全保障的因果分析。该工作通过量化威胁代理(分别为攻击者)、威胁模式(通过STRIDE模型)、威胁效果和攻击概率对威胁进行分类。这种分析的一个普遍的局限性是只分析一个效果的单一原因,而忽略了多阶段攻击,因此考虑了FTA和ATA的组合来支持FMVEA。

FMVEA方法是基于FMEA的,因此不适用于早期开发阶段(Concept Phase)的TARA工作、小结

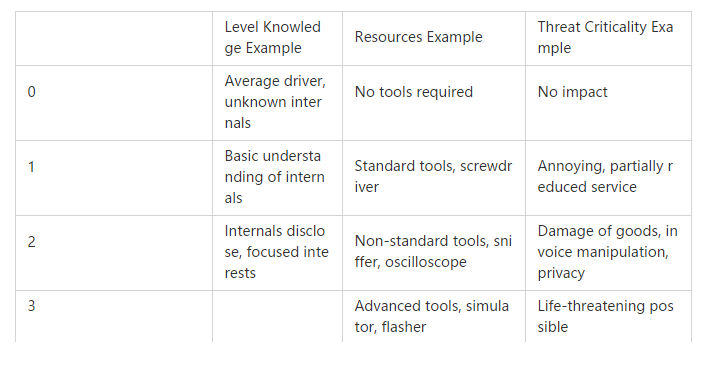

本文介绍了目前汽车领域应用较多的信息安全规范和标准,并选择并分析SAE提出的SAE J3061和ISO-SAE联合提出的ISO-SAE 21434的适用性,确定可以根据这两个规范定义的方法和步骤来分析FOTA所涉及的TOE。

本文还对当代信息安全的相关风险评价方法和技术进行了综合分析,总结了各种方法和技术的特点。根据对第3节中各种方法和技术优势和缺点的分析,可以总结为下表:

表6 汽车信息安全评估方法比较

根据上表的分析结果,单独使用某一种技术进行汽车系统的信息安全分析是不够的,需要结合各自的优势。

根据课题的后续研究内容,需要在生产阶段识别出具备FOTA功能的ECU数据初始化过程中的信息安全风险,定义相应的信息安全需求,并根据需求设计产线方法、流程和步骤。在ISO-SAE 21434规范中明确要求ECU生产相关工具和环境的实现也需要进行全生命周期考虑,因此也需要在ECU的生产阶段实施信息安全评估。

HEAVENS安全模型由于其适合全生命周期分析,且容易跟STRIDE、ATA相结合的特性,适合后续的分析工作。以后将改进HEAVENS安全模型以适应生产阶段的信息安全需求,并结合STRIDE和ATA来进行ECU生产线开发的概念阶段和系统设计阶段的信息安全分析。

参考文献:

[1] 欧阳劲松, 丁露. IEC 62443 工控网络与系统信息安全标准综述[J]. 信息技术与标准化, 2012, 3: 24-27.

[2] ISO Std. ISO:26262: Road Vehicles-Functional safety. International Standard ISO 26262 (2018).

[3] ISO Std. ISO:21434: Road Vehicles-Cybersecurity engineering. International Standard ISO 21434 (Under development).

[4] IEC 60812, Analysis techniques for system reliability – Procedure for failure mode and effects analysis (FMEA) , 2006.

[5] IEC 61025, Fault tree analysis (FTA)[M]. 2006.

[6] ISO-20078-3 Extended vehicle (ExVe) web services-Part 3 Security, International Standard ISO 20078-3 (2019)

[7] ISO 20828: Road vehicles — Security certificate management. International Standard ISO 20828(2006).

[8] SAE International: SAE J3061-Cybersecurity Guidebook for Cyber-Physical Automotive Systems. SAE-Society of Automotive Engineers (2016).

[9] SAE International: SAE J3061A-Cybersecurity Guidebook for Cyber-Physical Automotive Systems. SAE-Society of Automotive Engineers (Under development).

[10] SAE International: SAE J3101 Requirements for Hardware-Protected Security for Ground Vehicle Applications (2020)

[11] SAE International: SAE J3138 Guidance for Securing the Data Link Connector(DLC) (2018).

[20] ETSI. ETSI TS 102 731 V1.1.1 (2010-09) Intelligent Transport Systems (ITS); Security; Security Services and Architecture.

[21] ETSI. ETSI TS 102 940 V1.2.1 (2016-11) Intelligent Transport Systems (ITS); Security; ITS communications security architecture and security management.

[22] ETSI. ETSI TS 102 941 V1.1.1 (2012-06) Intelligent Transport Systems (ITS); Security; Trust and Privacy Management.

[23] ETSI. ETSI TS 102 942 V1.1.1 (2012-06) Intelligent Transport Systems (ITS); Security; Access Control.

[24] ETSI. ETSI TS 102 943 V1.1.1 (2012-06) Intelligent Transport Systems (ITS); Security; Confidentiality services

[27] 张行. ISO/SAE汽车信息安全联合工作组第九次会议在深圳召开[J]. 中国汽车, 2019, 000(003):P.28-29.

[29] Microsoft Corporation. The STRIDE Threat Model, 2005.

[31] U.S. Department of Defense. “Defense Acquisition Guidebook”, Section 8.5.3.3

[32] Henniger O, Ruddle A, Seudié H, et al. Securing vehicular on-board it systems: The evita project[C]//VDI/VW Automotive Security Conference. 200`9.

[33] ISO/IEC Std., “ISO/IEC 15408: Information technology—Security techniques—Evaluation criteria for IT security”. ISO/IEC, 2005.

[34] Alberts, Christopher. “Introduction to the OCTAVE® Approach”. Software Engineering Institute, Carnegie Mellon: Pittsburg. 2003.

[35] M. Islam et al., Deliverable D2 Security models. HEAVENS Project, Deliverable D2, Release 1. Dec. 2014.

[36] G. Macher, H. Sporer, R. Berlach, E. Armengaud, and C. Kreiner. SAHARA: A security-aware hazard and risk analysis method. In Design, Automation Test in Europe Conference Exhibition (DATE), 2015.

[37] ETSI. ETSI TS 102 165 V4.2.3 (2011-03) Telecommunications and Internet converged Services and Protocols for Advanced Networking (TISPAN); Methods and protocols.

[38] Schmittner C , Gruber T , Puschner P , et al. Security Application of Failure Mode and Effect Analysis (FMEA)[C]// International Conference on Computer Safety, Reliability, and Security. Springer, Cham, 2014.

[39] C. Schmittner, Z. Ma, and P. Smith, “FMVEA for safety and security analysis of intelligent and cooperative vehicles”. Computer Safety, Reliability, and Security. 2014.

来源:汽车电子与软件 作者:Neo Wong

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: