诺基亚爆出手机浏览器安全黑幕

2013年信息安全重灾区在移动互联网,而移动安全的“震中”是浏览器,诺基亚对其手机浏览器用户数据的“临时性解密”被曝光,为国内的移动浏览器厂商敲响了警钟。

近日, 印度的网络安全顾问Gaurang Pandya在论坛上爆出了诺基亚部分型号的手机存在着安全隐患。 诺基亚可能利用“中间人”攻击的方式, 截获用户的HTTPS数据。

诺基亚向用户发起“中间人攻击”?

Gaugrang在他的Nokia Asha 302上发现, 在通过手机访问网站时, 手机被指向诺基亚的代理服务器, 然后从代理服务器再转向所访问的网站。 这种通过代理转发的方式很常见,事实上, Opera的浏览器就是通过代理转发的方式, 对数据进行压缩, 从而节省带宽和流量的(编者: 国内的一些手机浏览器也是这样做的)。 不过, 由于HTTP的传输时明文方式, 所以对HTTP的转发并没有安全隐患。 然而, 当Gaugrang对自己的手机的IP包进行分析的时候, 发现诺基亚对HTTPS(即通过SSL或者TLS协议加密的HTTP协议)也采用类似的方式。

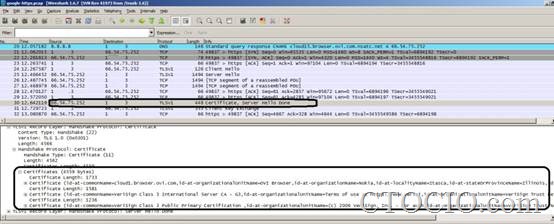

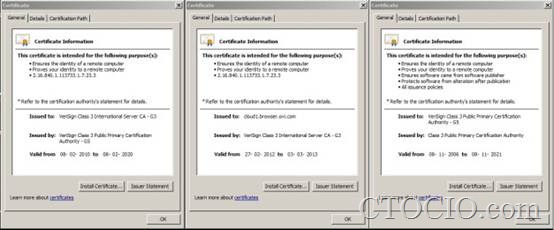

可是问题是, 如果是HTTPS的方式, 诺基亚的代理服务器应该只是转发, 就像Opera那样。 可是, 这样一来, 由于数据是加密的, 诺基亚就无法对数据进行“优化”和“压缩”了。 于是, Gaugrang对手机的IP包做了进一步分析, 发现通过HTTPS进行访问网站时, 手机所获取的数字证书不是所访问网站的数字证书而是诺基亚的数字签名。

上图是从Gaurang的博客里找到的图, 从这里可以看到用户手机访问网站时, DNS把域名指向了诺基亚的cloud1.browser.ovi.com的云服务器。 而用户的手机浏览器则确认来自该服务器的证书有效。 这样看来, 诺基亚就有可能采用了“中间人”攻击(Man-in-The-Middle)的手段, 把用户通过SSL/TLS加密的数据进行了解密。

Gaurang把这个发现贴到论坛上以后引起了广泛的关注。 因为这意味着, 诺基亚可以看到用户加密的信息, 如电子邮件密码, 甚至登录网上银行的账号和密码等等。 而根据诺基亚网站的用户隐私条款则这样写道:

“诺基亚记录您使用诺基亚浏览器访问站点的URL, 但是, 在提供服务的过程中, 我们并不收集任何您的个人信息。 您的浏览行为也并不与任何个人信息识别相关联。 我们并不存储您的用户名和密码以及您的交易信息,如信用卡号等。 此外, 我们也不存储URL的其他参数。”

临时性解密?

中国的网民大多听说过“临时性强奸”,这有助于他们更好地理解什么是“临时性解密”。

1月10号, 诺基亚公关总监Mark Durrant发表了一个声明:

我们对用户隐私和数据的安全非常重视。 通过Nokia Xpress Browser进行的压缩意味着用户可以获得更快的浏览体验, 以及从他们的数据流量从获取更大的价值。 重要的是, 代理服务器并不存储用户访问的网页内容或者用户输入的任何数据。 当因为转化或者传输用户内容需要临时性的HTTPS解密时, 我们采用了安全的方式。

诺基亚采取了正确的组织和技术方式来保证防止访问用户隐私信息。 那些声称我们访问了完全不加密的信息的说法是不准确的。

我们致力于在隐私政策方面的完全透明化。 作为我们不断提高隐私保护政策的一部分, 我们将审查移动客户端的信息以保证我们可以加以改善。

在这篇声明里, 诺基亚其实承认了它确实劫持了用户HTTPS通信并且“因为转化或者传输用户内容的需要”, 而进行了“临时性的HTTPS解密”。 有意思的是, 就在1月10号, Gaurang再次用手机浏览的时候, 被提示需要升级浏览器, 而当他升级完浏览器后, 他发现如预计的那样, 诺基亚的浏览器不再像原来那样利用“中间人”攻击来进行HTTPS解密了。 不过, HTTPS的数据依然是通过诺基亚的代理服务器进行转发的, 这次是直接作为管道转发的。

编者: 这里简单介绍一下诺基亚利用“中间人”攻击的技术原理。

HTTPS基于SSL/TLS的加密协议。 而SSL/或者TLS的工作原理大体是这样的, 服务器和客户端先利用非对称加密的算法如RSA, 进行证书的传递和确认, 然后利用非对称加密算法进行对称加密算法的密钥生成。 最后再利用生成的对称加密的密钥进行加密, 传输与解密。

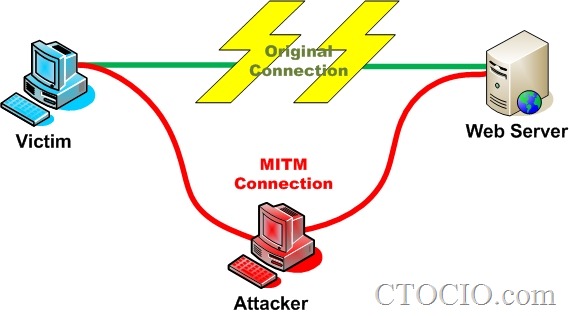

而“中间人”攻击, 则是把客户端和服务器之间的通信劫持到通过代理(中间人)进行通信。 对于HTTPS来说, 中间人可以分别与服务器和客户端建立两套SSL的链接。

图片来源:OWASP

中间人利用这两个链接, 分别与服务器和客户端通信。 让服务器和客户端分别和中间人的服务器建立信任(也就是说, 中间人可以加密/解密服务器发来的信息, 也可以用另一套密钥加密/解密客户端发来的信息)。 这样, 客户端发来的密文, 被中间人解密, 然后用中间人的和服务器协议的密钥加密, 再转发给服务器, 同样, 服务器发来的密文也采用同样操作, 转发给客户端。 这样一来, 客户端和服务器之间的通信, 可以被中间人完全解密。 中间人不但可以截获破解密文, 甚至可以对密文进行篡改后转发给服务器。 比如, 客户端如果登陆网银, 中间人可以篡改客户端的转账信息, 把资金转到自己的账户去。

当然, 浏览器的安全机制也不会这么脆弱, 因为有数字证书的存在, 当中间人发送过来的信息的数字签名不是访问网站的数字签名的话, 浏览器会拒绝此次会话。 而在诺基亚的例子里, 由于诺基亚浏览器预设了浏览器对诺基亚证书的信任, 所以浏览器不会拒绝这样的会话。

手机浏览器安全隐患需引起CTO/CIO高度重视

诺基亚的浏览器安全事件值得所有企业的CTO/CIO警惕,因为通过代理方式进行数据压缩和优化是很多手机浏览器普遍存在的安全隐患(国内也有不少浏览器是采用类似的代理服务器压缩、转换、转发的方式的, 有的还可以对原网页上的广告进行替换)。 如果厂商试图进行这样的“中间人”攻击, 用户是很难觉察出来的。 即使就像诺基亚声称的那样, 厂商的道德水准和法律意识很强, 如果诺基亚的证书被破解, 那么用户的数据基本上也就裸奔了。 此外, 用户的隐私和数据安全仅仅寄托于厂商的“道德”上似乎也太不安全了。

作为企业的CTO或者CIO或者企业的安全主管, 在手机和平板日益普及, 而且BYOD日益流行的情况下, 尤其需要注意的是员工的手机和平板电脑接入企业内网时的安全性。参考阅读:IBM的BYOD历险记,同时也需要加强对企业员工的网络安全意识培训和教育。 比如进行网银操作时, 要尽量避免使未经银行认证的浏览器。 在进行敏感信息传输时, 也要避免使用这些利用代理服务器转发的浏览器等等。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: