REvil勒索软件主密钥被公开

安全厂商Bitdefender 近日发布了勒索软件REvil/Sodinokibi的免费通用解密密钥,可以解锁该勒索软件服务器 7 月 13 日被关停之前被其攻击加密的数据。

Bitdefender宣布在周五晚间赠送通用解密密钥,这个消息来得很及时,因为仅仅数天前, REvil刚刚“死灰复燃”。

Bitdefender 说,这是真正的“万能密钥”,可以解密所有该勒索软件加密的数据,而不是上个月 REvil 受害者 Kaseya获得的那种不完全的密钥时的失望。当时,人们首先想到的是,钥匙可以解锁与Kaseya同时发生的所有 REvil 攻击。不幸的是,研究人员很快就清楚,那个解密器仅适用于在 Kaseya 攻击中被锁定的文件。

Bitdefender 在一份新闻稿中说:“ 请注意,这是一项正在进行的调查,在获得主要调查执法合作伙伴的授权之前,我们无法对与此案相关的细节发表评论。” “双方都认为在调查完成之前释放通用解密器很重要,以帮助尽可能多的受害者。”

如何获得“万能钥匙”

REvil 勒索软件的受害者现在可以免费下载新的解密工具来恢复他们的数据:请参阅Bitdefender 的帖子。

此处提供了有关如何使用 REvil 解密工具的分步教程 。

谁是 REvil/Sodinokibi?

REvil 是一家勒索软件即服务 (RaaS) 运营商,可能位于独联合体(CIS) 国家。它于 2019 年作为现已解散的 GandCrab 勒索软件的继任者而出现。REvil/Sodinokibi 是暗网上最多产的勒索软件之一:其加盟团伙针对全球数千家科技公司、MSP 和零售商发动了攻击。

在成功加密企业数据后,REvil 的加盟团伙索要大笔赎金——最高达 7000 万美元——以换取解密密钥,并承诺该团伙不会公布在攻击期间窃取的数据。

在REvil消失之前最大的活动是 Kaseya 攻击:这是一场让数以千计的托管服务提供商 (MSP) 陷入困境的闪电战。

从 7 月 2 日开始,REvil 团伙在 22 个国家/地区对 Kaseya 虚拟系统/服务器管理员 (VSA) 平台发起了超过 5,000 次攻击。这些攻击不仅打击了 Kaseya 的 MSP 客户群,而且鉴于他们中的许多人使用 VSA 来管理其他企业的网络,即这些 MSP 的客户也成了攻击目标。

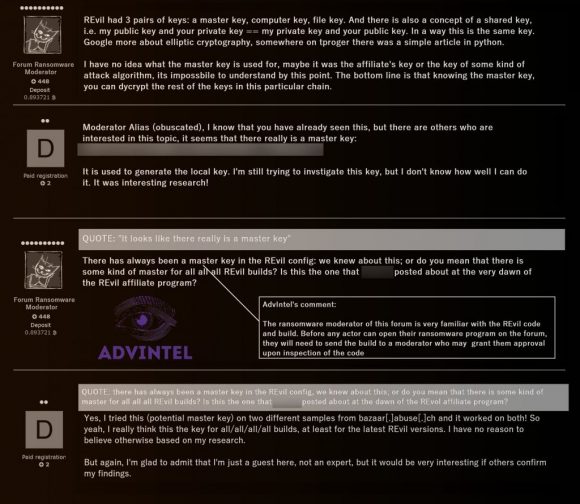

REvil 的密钥层次结构

在解密密钥方面,REvil 以及其他 RaaS 组使用密钥层次结构。

Advanced Intelligence 的研究主管 Yelisey Boguslavskiy 解释说,如果受害者付费,每个 RaaS 附属公司都可以获得自己的钥匙来解锁受害者。但是该密钥仅适用于该特定受害者:这就是为什么 Kaseya 掌握的密钥无法解锁其他 REvil 受害者的原因。

核心团队还拥有一个通用密钥,用于像 Kaseya 这样的一组受害者。Boguslavskiy 周三告诉 Threatpost,该通用密钥可以覆盖多个网络和工作站。

“这是 Kaseya 攻击后发布的密钥,”他说,指的是据称重生的 REvil 的新代表讲述的一个故事,关于编码器误点击并意外生成和发布密钥。

此外,还有一个“操作员密钥”或“主密钥”,由顶级 RaaS 领导层使用,例如 UNKN——在 7 月 13 日服务器关闭之前活跃的 REvil 代表。

主密钥或“万能密钥”可以解锁任何受害者,但Kaseya得到的不是万能钥匙。事实上,Advanced Intelligence“以前从未见过这个密钥,”Boguslavskiy说。下面是 Advanced Intel 在暗网论坛中关于解密密钥主题的对话截图:

资料来源:Advanced Intelligence

这个主密钥就是 Bitdefender 现在公开发放的“万能钥匙”。

虽然 Bitdefender 无法分享有关密钥的详细信息,但考虑到该公司提到了“值得信赖的执法合作伙伴”,Boguslavskiy 推测 Bitdefender 可能“与欧洲执法部门一起,或帮助欧洲执法部门对 REvil 的核心服务器和基础设施进行了高级操作,以某种方式能够重建或获取了主密钥。”

他说,使用解密器中的主密钥可以解锁任何受害者,“除非 REvil 重新设计他们的整个恶意软件集。”

但即使近日死灰复燃的 REvil 重新设计了原始恶意软件集,该密钥仍然能够解锁在 7 月 13 日之前受到攻击的受害者,Boguslavskiy 说。

Advanced Intelligence负责监控所有地下论坛中的顶级参与者,包括 大名鼎鼎的XSS,这是一个俄语论坛,旨在分享有关漏洞利用、漏洞、恶意软件和网络渗透的知识。到目前为止,这家情报公司还没有在这些地下论坛上发现任何关于万能钥匙的实质性讨论。然而,Boguslavskiy 指出,XSS 的管理员一直在试图关闭讨论线程,因为他们“认为八卦没有任何用处”。

最终,Bitdefender 获得了通用解密器,发布主密钥“显然改变了游戏规则”,Boguslavskiy 说,考虑到获得或开发一个(密钥)是多么困难,而且“勒索软件组织对主密钥层层设防,只有团伙中最重要的人拥有访问它的权限。”

主密钥不是网络安全的底线

NNT 安全研究全球副总裁 Dirk Schrader指出,这些解密器是“受害者的最后希望,是古希腊戏剧中的 ‘deus ex machina’ 的网络安全版本。”

但是,尽管获得主密钥是最终极的手段,但企业不能指望将勒索软件主密钥泄漏作为抵御威胁主要防线。“这样的解密器或许能够帮助解锁文件并恢复对数据的访问,但它无法解决诸如’为什么我们首先成为勒索软件受害者?’这样的问题。或者’攻击者还做了什么?’”Schrader指出。

“安全团队资源有限,董事会可能会认为——使用减轻工作量的奇怪论点——通用解密器是解决勒索软件的方法,”他继续说道。他认为 REvil——无论现在的名称是什么,无论是低技能的遗留物,还是最初编写了最初、非常成功的勒索软件的实际专业人士——都可能会改变代码和加密算法,使现有的解密器变得无用。

“有一个方面将再次被忽略,”Schrader预测说:“采取主动的、具有网络弹性的信息安全方法,不是专注时间点上的解决方案,而是彻底消除基础设施、身份、和数据的孤岛。”

REvil 复活还是诈尸?

Bitdefender 认为,新的 REvil 攻击“迫在眉睫”,因为勒索软件团伙的服务器和支持基础设施在中断两个月后最近重新上线。该公司在其新闻稿中说:“我们敦促组织保持高度警惕并采取必要的预防措施。”

Boguslavskiy 透露,所谓的程序员手滑导致 REvil 编码器主密钥生成和发布纯属八卦:“这不是勒索软件的工作原理,地下组织对此非常了解。”

相反,REvil 等顶级组织使用高级管理面板,这些管理面板是复杂的开发流程管理系统,其外观和操作类似于 JIRA 等合法软件平台。

“从勒索软件运营商的角度来看,勒索软件攻击更像是一个业务流程,”Boguslavskiy 解释说。“加盟团伙获得访问权限并与核心开发人员团队进行验证。这通常是通过工单系统完成的,该系统使管理层能够调节和评估预期目标。只有当票务过程完成后,附属机构才可以通过从管理层接收有效载荷开始推进攻击。协商和数据发布通常与创建票证的方式相同,管理层将提供为该特定受害者生成的解密密钥。”

他继续说道:“这是一个高度定制、运行良好的系统,由 UNKN 密切监督和管理。正如地下社区所争论的那样,REvil 向外界透露的,在 Kaseya勒索软件攻击中密钥泄漏是因为程序员手滑错误点击导致主密钥泄漏并损失 50-7000 万美元赎金的解释看起来非常可疑。其他黑客争辩说,很难想象,这样的误点击在 REvil 的历史上从未发生过,偏偏在他们最大的攻击中突然发生。”

包括 LockBit 在内的所有地下论坛参与者的代表都同意,“新”REvil 代表宣称的解密密钥是误点击生成的说法“绝对荒谬,在当代 RaaS 运营的工作方式下没有任何可能性,” ”Boguslavskiy说道。

一个更现实的场景也许是:(Kaseya)解密密钥被泄漏是因为 REvil 的管理层,特别是 UNKN,从某个渠道收到了付款,并决定不与加盟团伙共享,伪造了编码事故让程序员来顶锅。

“所谓的REvil复活, 很可能是在 Kaseya 赎金事件被割了韭菜的低级帮派成员之一,”博古斯拉夫斯基通过电子邮件说。“然而,REvil运营团伙不会承认这一点,因为他们正试图重建该团伙已经很差的声誉。”

但是,在重生的 REvil 的数据泄露网站上短暂出现的受害者是怎么回事呢?

Boguslavskiy 认为,出现在数据泄露站点上的那家美国公司在短暂停留后实际上已从 REvil 的 Happy Blog 中删除,这可能表明它是一名“资深”受害者,在 REvil 关闭之前被勒索过,并且其数据被用于扮演“诈尸”。

“总的来说,安全社区一致认为REvil的所谓复活是一种骗局或操作,”他说。“如果 REvil 真的复活,也没有未来。因为核心开发者的 UNKN 已经消失了(编者:在韩国被逮捕)。即使其他 REvil 成员结盟重新建立该团伙,他们也不太可能在没有 UNKN 的情况下成功开发勒索软件。”

参考资料:

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: