分析报告揭示Sunshop网络间谍行动背后的恶意程序供应链

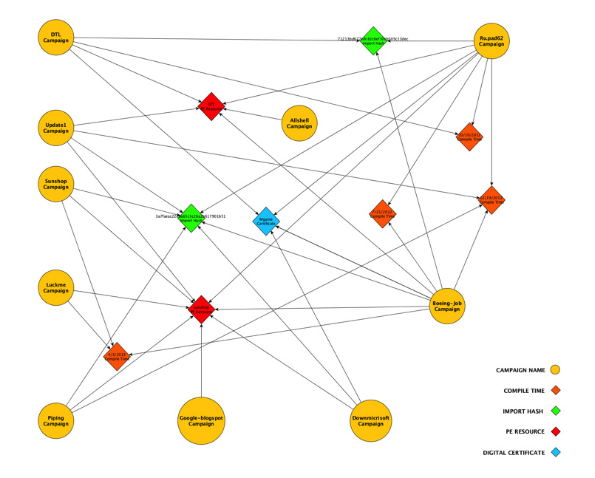

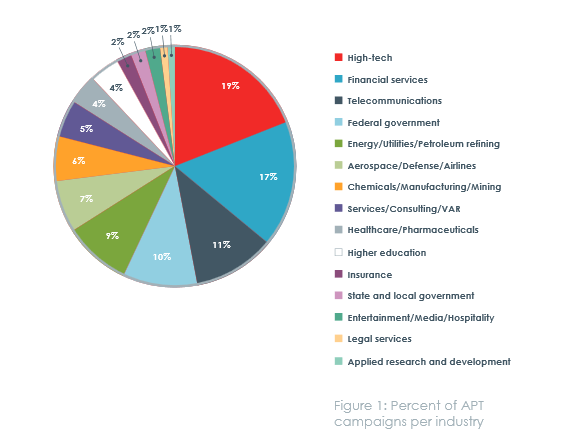

安全公司FireEye的研究人员发现(PDF),在今年五月份针对等多家大型重要网站的代号“sunshop”的黑客行动中,11 个以前认为彼此之间没有关联的APT(高级持续性渗透攻击)网络间谍活动实际上存在联系(上图),他们相信幕后有一个恶意程序供应链为这些行动提供弹药。这11个网络间谍行动针对不同行业的目标,涉及航空国防、化学/制造/采矿、高等教育、金融服务、法律服务、联邦政府、电信公司…因此初看起来毫无关系。然而研究人员在分析了攻击者使用的恶意程序样本之后,发现他们共享构建工具,测试环境全部是简体中文;有着相同的代码元素,相同的二进制时间戳,相同的数字证书签名。

Sunshop APT攻击的行业分布

FireEye的报告主要包括以下内容:

- Sunshop以及与Sunshop行动相关的恶意代码的数量和种类。

- 这些攻击行动使用的基础架构,以及代码组件

- 之前被认为相互无关的APT攻击行动

- 支持其中一个APT活动集群的可能的恶意软件开发者

Via Solidot

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: