移动安全:恶意二维码与Rootkits最具杀伤力

【编者按:与食品安全的深加工类似,二维码与短网址类似,让你无法通过URL初步判断“食材”来源,在无处不在的移动应用中,这一点被黑客利用将产生极大的危害性。此外臭名昭著的Rootkits在移动互联网时代焕发第二春。】

网络犯罪已经从最初的数字形式的恶作剧演变成了今天价值数十亿美元的大买卖。在AVG最新的报告中, 重点报告了在上个季度网络犯罪的最新发展情况。

QR码(二维码的一种)已经越来越受到移动用户的欢迎, 通过QR码, 不用用户输入, 就可以很方便地插入文本或者网站信息。 不幸的是, 这成为了一种在用户不知情的状态下传播恶意软件的理想方式。直到恶意软件被安装和运行后, 用户才可能知道QR码所含的恶意软件。

仅仅简单地把已有宣传资料上的QR码上贴上恶意QR码的贴纸, 或者把网站已有的QR码换成恶意QR码, 就足以欺骗大部分用户。

“第四季度, 我们很明显地看到了计算机和移动电话的恶意软件的融合。”AVG的CTO Yuval Ben-Itzhak指出,“由于移动电话越来越像电脑, 安全风险也随之增大, 很多在电脑上的复杂的黑客手法也开始往手机上使用, 而且, 由于手机直接与计费系统关联, 所以取得的收益也会大得多。

2011年, Android用户的高增长也伴随着Android系统恶意软件的快速增长, 仅在12月, Google就从Android市场清除了22款恶意应用, 而全年则总共清除了超过100种恶意应用。

网络犯罪分子显然是盯上了移动电话这一目标。 由于移动电话越来越像计算机,针对移动设备使用盗取的数字证书也开始了。

数字证书是用来鉴别开发者身份的方式。 如果犯罪分子利用手中盗来的某个大型软件开发商的数字证书进行签名,那么就可能绕过安全检查或者让用户误以为应用是安全的。

近年来, Rootkits是针对操作系统最严重的威胁。 Rootkits从商业使用演化为网络战争目的(Stuxnet, Duqu2)。 我们注意到, 第一批Rootkits已经出现在移动系统(CarrierIQ3), 而且, 它正在逐渐复杂化, 每几个月就会出现新的变种。

在我们的报告中, 我们重点关注了一个复杂的, 很高的反取证的能力移动系统的Rootkit, 叫做ZeroAccess。 它运行在内核模式,可以监视用户的行为。 通过远程服务器的控制, 犯罪分子可以随时随地, 任意控制受害手机。

本报告还包括下面一些重要发现:

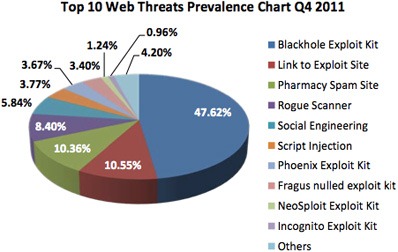

1)BackHole工具是网络上最有威胁的攻击工具。 占所有网络安全威胁的50%,和所有攻击工具的80%。

2)本季度检测到了100万次移动恶意软件事件

3)美国依然是最大的垃圾邮件发源地, 英国在本季度超过印度和巴西, 位居第二。

4)巴西不仅是针对银行业恶意木马的主要市场, 而且, 葡萄牙语也是垃圾邮件信息中的第二流行语言。

(信息来源:Net-security IT经理网编译)

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: