供应链安全五大新挑战

您如何知道服务器和设备内部的关键部件质量不佳,随时可能发生故障?或者,更糟糕的是,其中隐藏着恶意软件,例如键盘记录,数据盗窃或破坏活动?

然而,许多企业和供应商仍未做好防范或检测不断增长的供应链网络风险的准备。他们还没有做好应对供应链安全风险的准备,以下我们总结了未来供应链安全面对的五大新挑战:

没有最坏只有更坏

两年前,信息安全论坛 (ISF)董事总经理史蒂夫·德宾(Steve Durbin )警告:“当我寻找可能缺乏信息安全的关键领域时,我第一个想到的就是供应链。”研究发现,16%的公司购买了被做过手脚的IT设备。

从那以后,情况变得越来越糟。最近对1300家公司进行的全球调查发现,有90%的公司“没有做好准备”应对供应链网络攻击。

风声鹤唳

在2018年末那个轰动性报道声称中国在运往大公司的服务器上隐藏了间谍芯片后,进一步引发了人们的焦虑。

虽然这个指控很快被被揭穿是谣言,但是此事件引发的恐慌表明供应链安全已经是一个让人焦虑的问题。

这是一个至关重要的问题,供应链是技术买卖双方的生命线。在过去的几年中,在国家和罪犯不断袭击下,供应链已经已成为新的战场。一个很明显的迹象:在Black Hat和Defcon 上有关黑客入侵供应链的演讲开始增多。

无论您是技术买家,卖家,制造商,投资者还是安全专家,供应链网络安全都应当是在你的行动清单中,原因有以下五点:

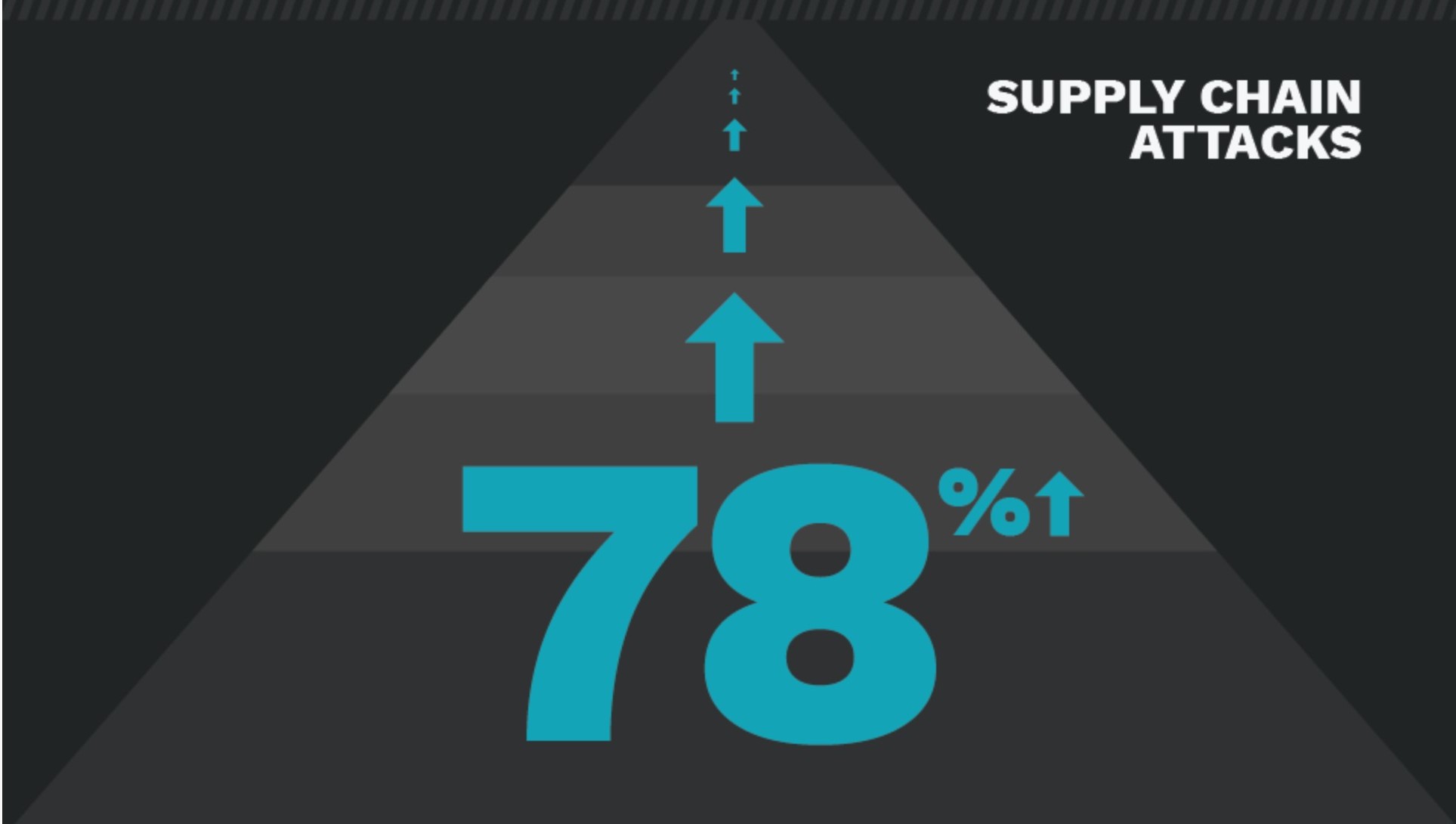

1.供应链黑客越来越多

专家说,威胁不仅在飞速增长而且被低估。根据行业估计,供应链攻击现在占所有网络攻击的50%,去年同比激增了78%。多达三分之二的公司经历了一次供应链攻击事件。平均成本:110万美元。Ponemon Institute于2018年进行的一项研究发现,有56%的组织由于其供应商而出现违规。美国联邦监管机构报告说,国防部供应链中的IC和其他电子零件普遍被假冒。

几股力量正在助长这一令人担忧的增长。供应链的云化,物联网,全球化以及向庞大互联的数字生态系统的转变是主要因素。地缘政治是另一个。有组织犯罪也渴望利用薄弱的供应链联系。研究人员Cybereason表示,“突破一点攻击一大片”是一种有利可图的黑客商业模式,具有低成本和高投资回报率。

2.每个人都在寻找解决方案

可以预见,公共和私营部门的声音正在发出警报。例如,埃森哲和BSI的最新报告都将供应链网络安全视为最大的挑战。一个重要的公私合作联盟最近呼吁在这个问题上进行迅速和严格的合作。这些伙伴关系中最具影响力的是ICT供应链风险管理工作组,由国土安全部领导的50多个政府机构和企业。

美国国家标准技术研究院(NIST)发布了有关供应链风险管理的新指南。令人担忧的是,美国网络安全与基础设施安全局(CISA)宣布了“全国供应链完整性月”。 9月发布的主要机构工作组报告概述了主要威胁情景,建议和基准。

3.突破一点,伤及一片

供应链攻击实际上是两种威胁。第一个尝试扰乱或削弱实际的供应链。想想国家对关键基础设施或能源系统的袭击。

但是其他公司则使用供应链作为攻击数十个,数百个或潜在数千个连接伙伴的渠道。通过查找和利用薄弱的链接,攻击者可以在链接的实体之间跳来跳去,窃取数据,并监视或销毁它们。这就是使攻击如此危险的原因-并吸引了大量黑客。

4.硬件是新目标

Kingslayer,CloudHopper,CCleaner,ShadowPad,ShadowHammer,Black Ghost Knifefish,Heriplor,所有最近供应链攻击都使用软件或者将软件(包括固件)作为目标。但是现在,黑客已经加大了赌注。受到更好的软件安全保护的阻碍,黑客们开始将目光投向了硬件。在任何环境中,恶意入侵硬件堆栈(包括固件,BIOS和UEFI)都是一个巨大的威胁。而这种威胁在供应链中被放大了许多倍。

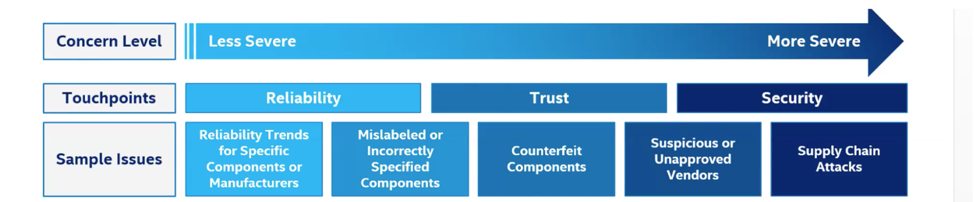

5.破坏可能是广泛的

供应链违规造成的危害是长期隐患,因为这让人们对产品的可靠性和安全性产生了怀疑。如下图所示,制造过程中存在一系列潜在的危害,最高端是供应链攻击。

资料来源:英特尔

CISA警告每个阶段都存在供应风险:设计,开发和生产,分配,购置和部署,维护和处置。

同样,违规会给企业造成一系列的伤害,包括声誉受损和业务损失。

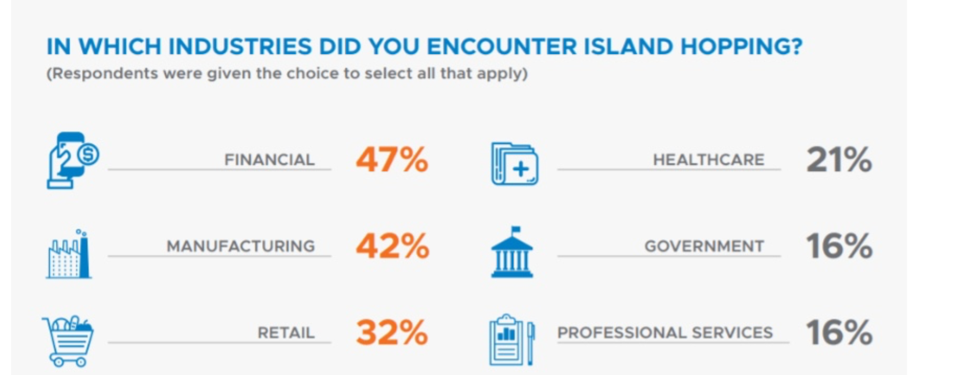

资料来源:德勤

科技和电子产品是国防,金融服务和能源领域最喜欢的目标,但没有哪个行业能幸免。《 2019年全球威胁报告》发现,现在有超过一半的网络攻击利用了所谓的“跳岛攻击”。这意味着攻击者不仅针对一个组织。作者警告说:“攻击者……不只是要抢劫您和您整个供应链中的人员。” “ 他们想要“拥有”您的整个系统。”

资料来源:《全球威胁报告》

生态系统保护的重要性

所有这些因素共同构成了一个严峻的现实:供应链威胁是严重的,而且有可能恶化。

人们达成了广泛的共识:组织必须积极发展信息驱动的供应链网络防御。但是,最有效的方法是什么?对于许多买卖双方,它参与了一个经过认证的生态系统。

普华永道(PwC) 国家网络威胁研究中心主管Chadd Carr 建议说: “公司应考虑定义合理的安全级别和相关控制措施,要求分包商,供应商和关键供应链合作伙伴达到或超过这些标准,作为既定业务协议的一部分。”

埃森哲提出类似的建议:“各组织应例行寻求对其威胁状况和供应链脆弱点的全面了解。[他们应该]通过将网络威胁情报整合到并购和其他具有战略意义的行动中,将供应商和工厂安全测试纳入其流程中,并实施以行业为中心的法规,来尝试改进防范现代全球业务运营中固有的网络安全风险的流程和风险评估标准。”

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: