GitHub发布安全漏洞扫描引擎-减少软件漏洞

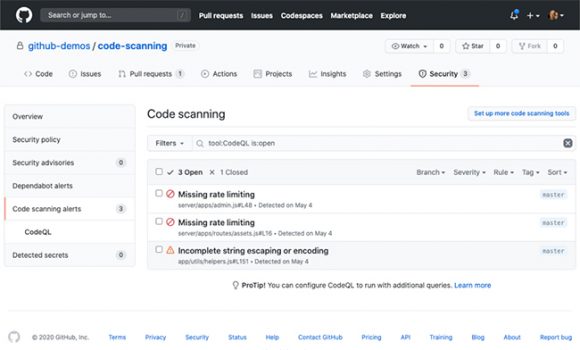

经过五个月的Beta测试后,所有用户都可以使用GitHub Code Scanning安全功能:对于公共存储库是免费的,对于私有存储库是免费的。

“世界上许多开发都发生在GitHub上,因此安全不仅是我们的机会,也是我们的责任。为了大规模保护软件,我们需要产生可以推动最大变化的基本影响。并且,随着代码开始,”格雷·贝克,产品管理GitHub的高级主管。

“我们之前构建的所有内容都是关于响应安全事件(依赖项扫描,秘密扫描,Dependabot)的—快速,实时地做出反应。我们的未来状态是通过将安全核心转移到开发人员工作流中,从根本上防止漏洞的发生。”

GitHub代码扫描

代码扫描功能由CodeQL支持,CodeQL是由Semmle构建的功能强大的静态分析引擎,该引擎于2019年9月被GitHub收购。

该引擎可以分析用C,C ++,C#,Java,JavaScript,TypeScript,Python和Go编写的代码,但是由于代码扫描功能基于开放的SARIF标准构建,因此它还可以与GitHub上可用的第三方分析引擎一起使用市场。

“我们希望开发人员能够在他们喜欢的本地GitHub体验中,针对GitHub上的任何项目使用他们选择的工具。迄今为止,我们已经与十几家开源和商业安全供应商建立了合作伙伴关系,我们将继续通过GitHub Actions和Apps将代码扫描与其他第三方供应商集成。”

GitHub扫描方式

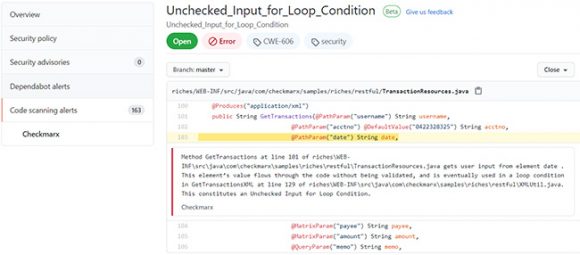

通过GitHub Actions提供自动安全扫描的第三方包括Checkmarx和DefenceCode。

GitHub代码扫描

Checkmarx高级解决方案工程师James Brotsos解释说:“这里的主要增值之处在于,开发人员可以使用自己喜欢的扫描工具,在最习惯的代码开发生态系统中工作并留在其中。”

“对于开发人员来说,GitHub是一个非常受欢迎的资源,因此拥有可以确保代码安全性而不妨碍敏捷性的东西至关重要。我们具有直接在GitHub仓库中自动进行SAST和SCA扫描的能力,从而简化了工作流程,并消除了开发周期中传统上妨碍实现DevSecOps的繁琐步骤。”

Checkmarx的SCA(软件组成分析)可帮助开发人员发现和纠正包含在应用程序中的开源组件中的漏洞,并根据严重性对漏洞进行优先级排序。Checkmarx SAST(静态应用程序安全性测试)会扫描专有代码库(甚至是未经编译的代码),以检测新漏洞和现有漏洞。

“这都是以自动化的方式完成的,因此,一旦发出请求请求,就会触发扫描,并将结果直接嵌入到GitHub中。这些集成在一起,就可以整体描绘整个应用程序的安全状况,以确保消除所有潜在的差距。”

DefenseCode的CTO Leon Juranic表示,他们对这项计划感到非常兴奋,因为它为超过50亿的Github用户提供了访问安全分析的途径。

“在GitHub中以代码扫描警报的形式显示安全分析结果提供了一种方便的方法,可以对修复进行分类和优先级排序,该过程可能很麻烦,通常需要滚动浏览导出报告的许多页面,在代码和报告结果之间来回切换,或在安全工具提供的信息中心中查看它们。现在,它的易用性意味着您可以在一个已经熟悉并且大多数其他工作流程都已完成的环境中,针对项目代码中的潜在漏洞启动扫描,查看,修复和关闭警报。”

一周前,GitHub还宣布了对容器扫描,基础架构的标准和配置扫描的额外支持,这些代码由42Crunch,Accurics,Bridgecrew,Snyk,Aqua Security和Anchore集成。

好处和未来计划

“我们希望代码扫描能够通过在代码检查时发现它们来防止数千个漏洞的存在。我们设想一个软件漏洞更少的世界,因为安全审查是开发人员工作流程的自动化部分。”贝克解释道。

“在代码扫描测试版期间,开发人员修复了CodeQL发现并在代码扫描请求请求体验中报告的72%的安全错误。达到如此高的修复率是多年研究的结果,也是一种易于理解每个结果的集成。”

他说,有超过12,000个存储库在Beta版中尝试了代码扫描,自从普遍可用以来,又有7,000个存储库启用了该功能,并且这种接收方式确实很积极,其中许多都突出了有价值的安全发现。

他总结说:“我们将继续迭代并关注社区的反馈,包括访问控制和权限,这是我们用户的高度优先事项。”

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: