黑帽大会热点追踪:如何黑掉一把智能步枪

本次黑帽大会一个热点演讲就是两名黑客Runa Sandvik和Michael Auger演示他们如何对TrackingPoint的基于Linux的辅助瞄准步枪进行Hack的过程。 安全牛记者在现场记录了他们的步骤,这里给读者分享一下。

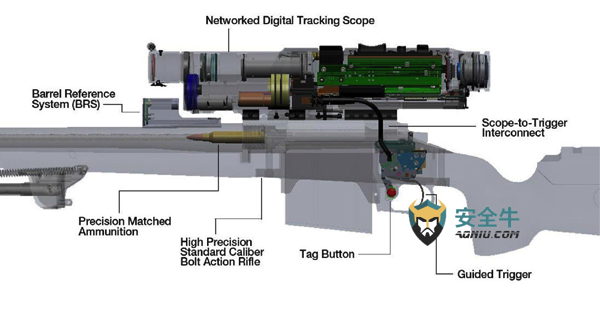

和任何的入侵测试一样, 第一步就是Reconnaissance(信息收集)的过程。这一过程一般是整个入侵测试最长的过程。 这里也是一样的。 黑客们首先当然要买一把步枪, 不过在此之前, 黑客们通过TrackingPoint的网站和其他媒体报道等, 详细了解了TrackingPoint步枪的辅助瞄准系统的物理结构。 他们发现TrackingPoint是带Wi-Fi的。 此外, 他们还通过TrackingPoint步枪配合使用的移动App,发现了后台服务器的地址和公开API。

下一步, 黑客们开始拆解步枪, 卸下电路板

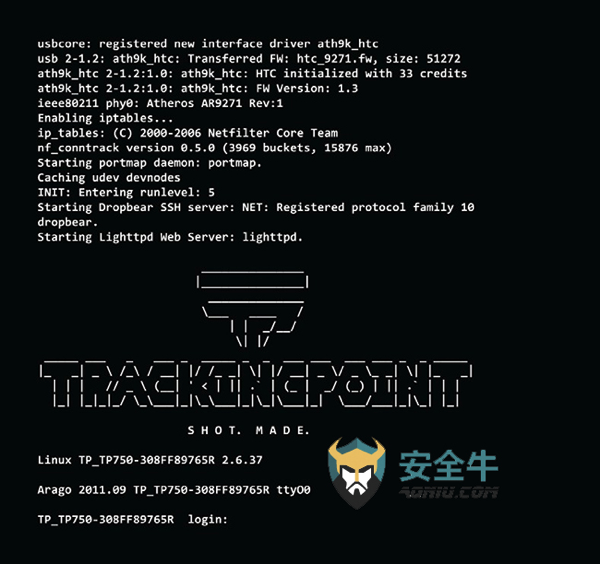

在电路板上, 他们发现了几个管脚, 猜想可能是数字输入输出的管脚, 于是他们做了一些尝试, 最后求助于一个在波特兰的黑客小组, 帮助把Linux内核Dump里下来。 通过链接他们Dump了内核, 进入Dump的系统, 他们果然看到了Linux终端, 但是, TrackingPoint的Linux终端是用密码保护的。

并且, 他们还发现, 软件更新是利用GPG加密的, 而且所有的API调用需要进行认证。 看来TrackingPoint的在安全方面还是有考虑的。

于是, 黑客们继续试图Dump文件系统, 在研究了一番以后, 发现步枪的内核和文件系统是分开的。 文件系统存在另外一个MMC卡上。 通过在阿里巴巴花了19美元, 他们买了一个eMMC到USB的转换器, 他们把文件系统也Dump下来了。 通过分析Linux的版本, 他们发现了可利用的漏洞, 通过分析文件系统, 他们还发现了一些隐藏的管理员API。

好了, 通过对Dump下来的内核和文件系统的漏洞利用, 黑客已经成功的取得了Dump下来系统的Root权限, 下一步的问题就是, 如何在原来的步枪系统中利用这些漏洞。 为此, 他们决定利用TrackingPoint的软件更新。 本来, TrackingPoint的软件更新是需要GPG加密的。 然而,黑客们发现, GPG加密的密钥是写在电路板里的, 而且是明文的。 于是, 利用这个密钥, 黑客们进行了中间人攻击, 成功的把原来的文件系统进行了更新,安装木马取得root权限。 这样黑客就可以通过远程对步枪修改参数, 在演示中, 他们展示了通过修改子弹重量, 使得自动瞄准装置的计算发生错误, 从而无法命中目标。

最后黑客们总结道:

TrackingPoint在很多方面的安全性还是做的不错的, 比如说Wi-Fi的加密, 软件更新的加密, 对Linux终端的登陆密码要求等等, 然而, 在一些方面的漏洞就可能导致整个系统被入侵。 而对于物联网的很多设备来说, 黑客们的入侵门槛相对是比较低的。

安全牛点评: 这个入侵其实涵盖了很多Hacking的元素, 比如硬件Hacking, 无线Hacking, 内核Hacking, 逆向工程等等。 其实难度还是很高的。 这两名黑客还是比较谦虚的。 不过, 就物联网来说, 由于嵌入式系统开发厂商在安全开发方面存在严重不足, 意识不足, 人才也不足, 物联网的迅速普及只会使得安全问题越来越突出。 对嵌入式厂商来说, 是个挑战, 对安全厂商来说, 则是机会。 关键是要有一批既懂嵌入式, 又懂IT安全开发的人才。 这方面, 如果在安全开发方面加强培训和意识教育, 中国拥有庞大的嵌入式开发人群, 可能在这方面会有一定的优势。

第一时间获取面向IT决策者的独家深度资讯,敬请关注IT经理网微信号:ctociocom

除非注明,本站文章均为原创或编译,未经许可严禁转载。

相关文章: